Компания LayerX выпустила отчёт о безопасности браузеров за 2025 год. Эксперты отмечают, что теперь данные чаще утекают из компаний через копирование и вставку, чем через передачу и загрузку файлов.

Этот сдвиг во многом обусловлен генеративным ИИ: 77% сотрудников вставляют данные в запросы чат-ботам, а 32% всех операций копирования и вставки из корпоративных учетных записей в некорпоративные выполняются с помощью этих инструментов.

«Традиционные системы управления, разработанные для электронной почты, обмена файлами и санкционированных SaaS-решений, не предусматривали, что копирование и вставка в запрос браузера станут основным вектором утечки», — написал генеральный директор LayerX Ор Эшед.

В отчёте рассматриваются «слепые зоны» потери данных в браузере, от теневых SaaS-решений до рисков цепочки поставок расширений браузера.

На GenAI в настоящее время приходится 11% использования корпоративных приложений, и его внедрение растёт быстрее, чем ускоряют свою работу многие средства защиты от потери данных (DLP). В целом, 45% сотрудников активно используют инструменты ИИ, при этом к 67% этих инструментов осуществляется доступ через личные учётные записи, а 92% всех случаев использования приходится на ChatGPT.

Корпоративные данные попадают в инструменты genAI как посредством копирования и вставки (82% операций копирования и вставки осуществляются через личные учётные записи), так и посредством загрузки файлов. 40% файлов, загружаемых в инструменты ИИ, содержат либо персональные данные (PII), либо данные платёжных карт (PCI).

С появлением браузеров на базе ИИ, таких как Atlas от OpenAI и Comet от Perplexity, управление доступом инструментов ИИ к корпоративным данным становится ещё более актуальным, отмечается в отчёте.

По данным LayerX, борьба с растущим использованием инструментов ИИ на рабочем месте включает в себя создание разрешённых и заблокированных списков для инструментов и расширений ИИ, мониторинг теневой активности ИИ и ограничение обмена конфиденциальными данными с моделями ИИ.

Мониторинг буферов обмена и запросов ИИ на персональные данные (PII), блокировка рискованных операций копирования и вставки, а также соответствующих действий может помочь в борьбе с этим растущим вектором утечки данных.

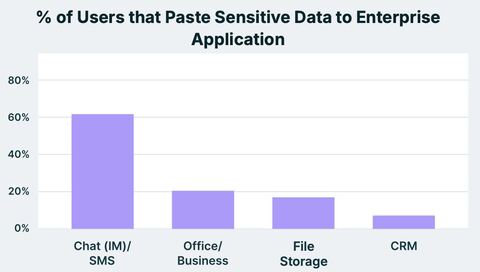

Инструменты ИИ — не единственный канал утечки скопированных и вставленных данных из организаций. В LayerX обнаружили, что копипаста с PII или PCI чаще всего вставляется в чат-сервисы, то есть приложения для обмена мгновенными сообщениями (IM) или SMS. При этом 62% вставленных данных содержали конфиденциальную информацию. Из них 87% отправлялись в некорпоративные учётные записи.

Помимо рисков, связанных с копированием и загрузкой файлов, в отчете также анализируется цепочка поставок расширений для браузеров. Выяснилось, что 53% сотрудников устанавливают расширения с «высокими» или «критическими» правами доступа. Кроме того, 26% установленных расширений загружаются из сторонних источников, а не через официальные магазины.

Расширения для браузеров часто сложно проверить: 54% разработчиков были идентифицированы только через бесплатную учётную запись веб-почты, в том числе Gmail, а 51% расширений не получали обновлений более года. Однако они могут получать доступ к ключевым ресурсам, включая файлы cookie и данные учётных записей пользователей.

«Одного аудита разрешений недостаточно. Постоянно оценивайте репутацию разработчика, частоту обновлений, источники сторонних приложений и возможности ИИ-агентов. Отслеживайте изменения так же, как вы отслеживаете сторонние библиотеки», — отмечает Эшед.

Безопасность идентификационных данных в браузерах также была отмечена как серьёзное «слепое пятно» для организаций: 68% входов в корпоративные аккаунты осуществлялись без единого входа (SSO), что затрудняло организациям надлежащее отслеживание идентификационных данных в приложениях. Кроме того, 26% корпоративных пользователей повторно использовали пароли для разных учётных записей, а 54% паролей корпоративных учётных записей имели устойчивость к взломам среднюю или ниже средней.

LayerX рекомендует организациям контролировать сеансы браузера и идентификационные данные, применяя единый вход (SSO) и многофакторную аутентификацию (MFA), постоянно проверяя активные сеансы на наличие аномалий и принимая меры для блокировки перехвата сеансов и попыток воспроизведения идентификационных данных.

Между тем аналитики Comparitech представили результаты исследования паролей, утёкших в 2025 году. Им удалось проанализировать более 2 млрд учётных записей. В топ самых слабых и часто раскрываемых паролей попали 123456, 12345678, 123456789, admin,1234 и другие.

Источник: habr.com