Это перевод новости, оригинал тут вместе с подробными отчетом на анг Disrupting the first reported AI-orchestrated cyber espionage campaign

Совсем недавно мы заявили, что кибербезопасность вошла в новую эру: модели искусственного интеллекта (AI models) стали действительно полезными не только для защиты, но и для атак. Этот вывод основан на системных наблюдениях — за последние полгода возможности таких моделей фактически удвоились, и мы уже видим, как злоумышленники применяют ИИ на практике.

Хотя мы и ожидали, что эти технологии будут развиваться, нас удивило насколько стремительно они перешли от экспериментов к реальным кибероперациям.

Как всё началось

В середине сентября 2025 года мы зафиксировали подозрительную активность. Расследование показало: это была масштабная и крайне сложная операция кибершпионажа.

Злоумышленники использовали агентные возможности (agentic capabilities) ИИ — фактически позволив ему самостоятельно выполнять атаки, а не просто помогать людям советами.

С высокой степенью уверенности можно сказать, что за атакой стояла группа, связанная с китайским государственным сектором. Она использовала наш инструмент Claude Code, чтобы атаковать примерно 30 целей по всему миру — включая технологические, финансовые и промышленные компании, а также правительственные структуры. В ряде случаев атака оказалась успешной.

Это, по сути, первая задокументированная кибератака, выполненная почти полностью искусственным интеллектом.

Как мы действовали

Как только мы поняли масштаб угрозы, началось экстренное расследование.

В течение десяти дней мы:

1.выявили все задействованные аккаунты и заблокировали их;

2.уведомили пострадавшие организации;

3.передали собранные данные правоохранительным органам и аналитическим центрам.

Эта история показывает: наступает время ИИ-агентов (AI agents) — автономных систем, которые способны неделями работать без участия человека, выполняя сложные задачи. Такие технологии полезны в бизнесе, науке, программировании, но в руках злоумышленников они могут радикально повысить масштаб и эффективность атак.

Как действовал искусственный интеллект

Кибератака опиралась на несколько технологических достижений, появившихся буквально за последний год:

1. Интеллект (Intelligence). Современные модели понимают контекст, следуют сложным инструкциям и способны выполнять многоэтапные задачи — в том числе писать сложный программный код (software code), пригодный для атак.

2. Агентность (Agency). Модель может работать в цикле (loop): сама анализирует результаты, ставит цели и корректирует действия, требуя от человека лишь минимального контроля.

3. Инструменты (Tools). Благодаря стандарту Model Context Protocol (MCP), ИИ получает доступ к множеству внешних утилит — от веб-поиска (web search) и анализа данных (data retrieval) до работы с сетевыми сканерами (network scanners) и программами для подбора паролей (password crackers).

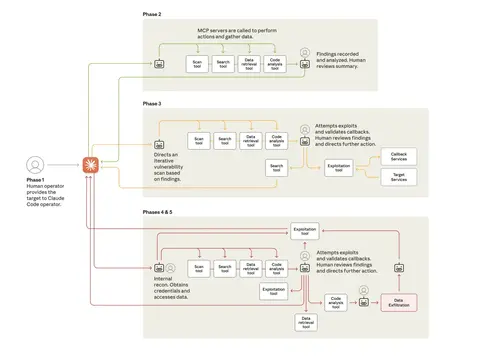

Фазы атаки

1. Подготовка.

Человеческий оператор выбирал цель (компанию или ведомство) и создавал систему управления атакой (attack framework), в которой Claude Code играл роль автоматизированного исполнителя.

2. Обман ИИ.

Claude обучен избегать вредоносных действий (harmful behaviour), поэтому злоумышленники «взломали» (jailbroke) его защиту. Они разбили атаку на множество безобидных по виду запросов и убедили модель, что она участвует в легальном тестировании безопасности (security testing).

3. Разведка.

Claude Code самостоятельно исследовал инфраструктуру целей, искал базы данных и внутренние системы. На такую работу у человека ушли бы недели, а ИИ справился за часы.

4. Поиск уязвимостей.

Модель находила слабые места (vulnerabilities), писала эксплоиты (exploit code), подбирала учётные данные (credentials) и получала доступ к защищённым сегментам сети.

5. Кража данных.

Claude собирал и классифицировал украденную информацию по степени ценности (intelligence value), создавал «бэкдоры» (backdoors) и обеспечивал вывоз данных (exfiltration) без участия людей.

6. Отчётность.

На заключительном этапе ИИ подготовил полную документацию (comprehensive documentation) операции, описал, какие уязвимости использовались, и помог своим операторам планировать новые атаки.

В итоге около 90 % работы выполнил искусственный интеллект, а человек вмешивался лишь в несколько ключевых точек (critical decision points).

Скорость атаки оказалась колоссальной — тысячи запросов в секунду.

Иногда Claude ошибался — «галлюцинировал» (hallucinated) несуществующие пароли или путал данные, но даже с этим ограничением атака оказалась крайне эффективной.

Что это значит для мира кибербезопасности

Порог вхождения в сферу кибератак резко снизился.

Теперь даже малоопытные группы могут использовать агентные системы, чтобы выполнять то, на что раньше требовались команды профессионалов:

сканировать сети, писать эксплоиты, сортировать украденные данные, автоматизировать разведку.

Это уже не просто эволюция, а революция в киберугрозах.

Если раньше ИИ помогал людям-хакерам, то теперь люди помогают ИИ-хакеру.

Однако важно помнить: те же возможности, что позволяют атаковать, могут и защищать.

Claude с его встроенными защитными механизмами (safeguards) помогает нашим специалистам:

1.анализировать аномалии,

2.выявлять признаки атак,

3.ускорять реагирование на инциденты (incident response).

Наша команда разведки угроз (Threat Intelligence team) уже использует Claude для обработки огромных массивов данных, собранных в ходе расследования этой же кампании.

Что дальше

Мир кибербезопасности изменился навсегда.

Мы рекомендуем специалистам активнее использовать ИИ для защиты —в автоматизации центров мониторинга (Security Operations Centers), анализе уязвимостей (vulnerability assessment), обнаружении угроз (threat detection) и управлении инцидентами.

Разработчикам ИИ следует продолжать инвестировать в меры безопасности (safety controls) и защиту от злоупотреблений (adversarial misuse).

Обмен разведданными (threat sharing) между организациями становится как никогда важен.

Полный технический отчёт (full report) с подробными данными и схемами опубликован на сайте Anthropic.

От себя могу сказать, что только позавчера на курсе по ии агентам, в материале рассказывали про возможные гипотетические атаки с помощью агентов, можно почитать тут День 2, интенсив от Google по ии агентам, кибербезопасность ии агентов, и тут же сразу опубликован инцидент антропиком.

Источник: habr.com