Серверы, работающие на материнских платах Supermicro, оказались подвержены уязвимостям высокого уровня опасности, которые позволяют хакерам удалённо устанавливать вредоносную прошивку до загрузки операционной системы. Это мешает обнаружить заражение и удалить вредонос с применением стандартных мер защиты.

Одна из двух уязвимостей стала результатом неполного патча, выпущенного Supermicro в январе. Об этом сообщил основатель и генеральный директор Binarly Алекс Матросов. По его словам, исправление предназначалось для CVE-2024-10237 — уязвимости высокого уровня опасности, которая позволяла злоумышленникам модифицировать прошивку, работающую во время загрузки компьютера.

Затем Binarly обнаружила вторую критическую уязвимость, позволяющую проводить атаки такого же типа.

Обе они могут использоваться для установки прошивки, аналогичной ILObleed — вредоносному коду, который заражал серверы HP Enterprise прошивкой-очистителем, безвозвратно уничтожающей данные на жёстких дисках. Даже после того, как администраторы переустанавливали операционную систему, меняли жёсткие диски или предпринимали другие меры, ILObleed снова активировал атаку с очисткой диска. Эксплойт, использованный злоумышленниками в этой кампании, был исправлен HP четырьмя годами ранее, но не был установлен на скомпрометированных устройствах.

«Обе уязвимости обеспечивают беспрецедентную устойчивость на значительных парках устройств Supermicro, в том числе в центрах обработки данных с искусственным интеллектом», — пояснил Матросов.

После выпуска патча в Binarly изучили остальную часть поверхности атаки и обнаружили ещё более серьёзные проблемы безопасности. Обозначенные как CVE-2025-7937 и CVE-2025-6198, они находятся внутри кремниевых чипов, припаянных к материнским платам Supermicro, на которых работают серверы в центрах обработки данных. Контроллеры управления материнской платой (BMC) позволяют администраторам удалённо выполнять такие задачи, как установка обновлений, мониторинг температуры оборудования и соответствующая настройка скорости вращения вентиляторов. BMC также позволяют выполнять некоторые из наиболее важных операций, например, модификацию прошивки для UEFI (Unified Extensible Firmware Interface), отвечающего за загрузку серверной ОС. При этом все опции доступны даже тогда, когда серверы выключены.

BMC поставляются с защитой, предназначенной для проверки цифровых подписей установленной прошивки, чтобы гарантировать её авторизацию производителем и безопасность. Однако уязвимости позволяют хакерам заменять безопасные образы прошивки вредоносными, не активируя механизмы обнаружения и блокировки таких атак.

При использовании подобных эксплойтов злоумышленнику сначала необходимо получить контроль над BMC. Если у потенциального злоумышленника уже есть административный доступ к интерфейсу управления BMC, то ему достаточно просто выполнить обновление с помощью вредоносного образа. В качестве альтернативы вредоносные обновления могут распространяться в рамках атаки на цепочку поставок. Например, если серверы, используемые для размещения обновлений прошивки, скомпрометированы, злоумышленники могут заменить исходные образы вредоносными. В этом случае жертвы будут считать загруженные обновления прошивки достоверными.

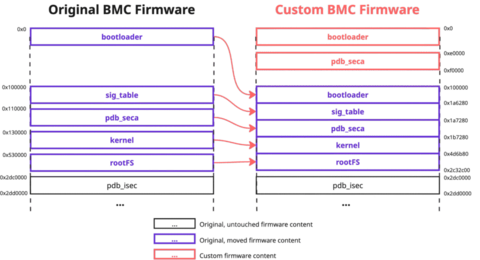

CVE-2025-7937 возникает из-за неполного исправления CVE-2024-10237 — уязвимости, обнаруженной Nvidia в прошлом году. Она была результатом ошибки в логике проверки образа прошивки после его загрузки через контроллер Supermicro BMC. Образ загружается в отдельный чип, припаянный к материнской плате, который хранит прошивку UEFI. По словам Матросова, проанализировав патч, выпущенный Supermicro в январе, он обнаружил дополнительные способы эксплуатации уязвимости с ещё более мощными эффектами. Так, CVE-2024-10237 позволяет добавлять пользовательские записи в таблицу fwmap, где хранятся ячейки памяти, сигнатуры и другие данные, критически важные для проверки прошивки. Январское исправление заблокировало добавление новых записей по определённым смещениям памяти, используемым в PoC Nvidia, но уязвимость может быть эксплуатирована и по другому смещению.

Supermicro заявила, что обновила прошивку BMC и в настоящее время проводит тестирование и проверку затронутых продуктов. Компания также рекомендовала клиентам «проверять примечания к выпуску». Статус обновления пока неизвестен.

Ранее в Binarly выяснили, что десятки моделей материнских плат Gigabyte работают на прошивке UEFI, уязвимой к вредоносным буткитам с обходом Secure Boot. Эти уязвимости позволяют злоумышленникам с правами локального или удалённого администратора выполнять произвольный код в режиме управления системой (SMM) — среде, изолированной от операционной системы (ОС) и обладающей расширенными привилегиями на компьютере.

Источник: habr.com