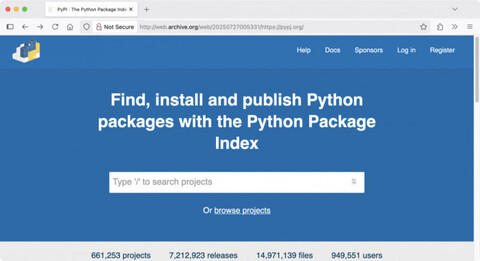

Поддельный сайт pypj[.]org / BleepingComputer

Фонд Python Software Foundation предупредил разработчиков о новой волне фишинговых атак, нацеленной на пользователей сайта Python Package Index (PyPI), сообщает Bleeping Computer.

PyPI, доступный по адресу pypi.org, — каталог ПО, написанного на языке программирования Python. В хранилище размещены сотни тысяч пакетов, а разработчики получают централизованную платформу для распространения сторонних программных библиотек.

Разработчик Python Software Foundation Сет Ларсон сообщил, что в фишинговых письмах злоумышленники просят «подтвердить адрес электронной почты» для «проведения процедур по обслуживанию и обеспечению безопасности учётной записи», угрожая блокировкой учётной записи и перенаправляя на фишинговую страницу pypi-mirror[.]org.

«Если вы уже перешли по ссылке и ввели свои учётные данные, мы рекомендуем немедленно сменить пароль в PyPI, — сказал Ларсон. — Проверьте историю безопасности своей учётной записи на наличие чего-то неожиданного. Сообщайте о подозрительной активности, например о возможных фишинговых кампаниях против PyPI, по адресу security@pypi.org».

Злоумышленники стремятся похитить учётные данные жертв, которые, скорее всего, будут использованы в последующих атаках для компрометации опубликованных на PyPI пакетов Python с вредоносным ПО или для публикации новых вредоносных пакетов. Эти атаки являются частью фишинговой кампании, в которой использовался домен pypj[.]org, чтобы обманом заставить потенциальных жертв войти на поддельный сайт PyPI.

Ларсон посоветовал разработчикам пакетов PyPI никогда не переходить по ссылкам в электронных письмах, использовать двухфакторную аутентификацию и менеджеры паролей, которые автоматически заполняют учётные данные на основе доменных имён, а также сообщать другим пользователям о подозрительных электронных письмах, прежде чем предпринимать какие-либо действия.

Ранее Python Software Foundation аннулировала все токены PyPI, украденные в ходе атаки на цепочку поставок GhostAction в начале сентября 2025 года, подтвердив, что злоумышленники не использовали их для публикации вредоносного ПО.

В августе 2025 года PyPI представил новые средства защиты от атак восстановления домена, которые позволяют перехватывать учётные записи посредством сброса пароля. В марте 2024 года PyPI также временно приостановил регистрацию пользователей и создание новых проектов после того, как злоумышленники опубликовали сотни вредоносных пакетов, замаскированных под легитимные.

Источник: habr.com