Приглашения в iCloud Calendar стали использоваться хакерами для отправки фишинговых писем с обратным вызовом, замаскированных под уведомления о покупках. Отправка осуществляется непосредственно с почтовых серверов Apple.

Такая стратегия повышает вероятность обхода спам-фильтров.

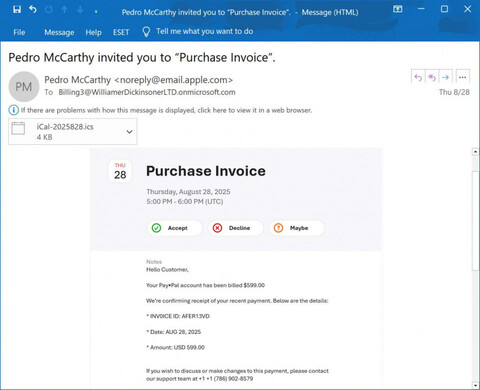

Один из читателей поделился с BleepingComputer письмом, которое выглядело как квитанция об оплате на сумму $599, списанную с аккаунта PayPal получателя. В письме был указан номер телефона, по которому тот мог опротестовать платёж или внести изменения. «Свяжитесь с нашей службой поддержки по телефону +1 (786) 902-8579. Чтобы отменить платёж, свяжитесь с нами по телефону +1 (786) 902-8579», — было сказано в письме.

Цель таких писем — ввести получателей в заблуждение, заставив их поверить, что с их счёта PayPal была мошенническим образом списана сумма для совершения покупки. Позвонив по номеру, человек связывался с мошенником, который уверял его, что счёт взломан или необходимо удалённо подключиться к компьютеру для возврата средств. Такой удалённый доступ использовался для кражи денег с банковских счетов, внедрения вредоносного ПО или кражи данных с компьютера.

Странность заключалась в том, что письма отправляли с адреса noreply@email.apple.com, и они проходили проверки безопасности SPF, DMARC и DKIM. Это означало, что письмо действительно пришло с почтового сервера Apple.

Authentication-Results: spf=pass (sender IP is 17.23.6.69) smtp.mailfrom=email.apple.com; dkim=pass (signature was verified) header.d=email.apple.com;dmarc=pass action=none header.from=email.apple.com;

Письма на самом деле были приглашением в iCloud Calendar, где злоумышленник добавлял фишинговый текст в поле «Заметки». Затем он отправлял письмо на подконтрольный ему адрес электронной почты Microsoft 365. При создании события в Календаре iCloud и приглашении внешних пользователей с серверов Apple по адресу email.apple.com генерировалось электронное приглашение от имени владельца Календаря iCloud с адресом электронной почты «noreply@email.apple.com».

В письме, обнаруженном BleepingComputer, приглашение адресовано учётной записи Microsoft 365 «Billing3@WilliamerDickinsonerLTD.onmicrosoft.com». Как и в предыдущей фишинговой кампании, использовавшей функцию PayPal «Новый адрес», предполагается, что адрес электронной почты Microsoft 365, на который отправляется приглашение, на самом деле выступает списком рассылки. Чтобы предотвратить злоупотребления, Microsoft 365 использует схему переопределения отправителя (SRS), чтобы переписать путь возврата на связанный с компанией адрес и провести проверку SPF.

Original Return-Path: noreply@email.apple.com Rewritten Return-Path: bounces+SRS=8a6ka=3I@williamerdickinsonerltd.onmicrosoft.com

Пользователей призвали с осторожностью относиться к неожиданным приглашениям в Календарь iCloud.

Ранее сообщалось, что хакеры использовали уязвимость, которая позволяла им отправлять поддельное электронное письмо якобы от систем Google, проходя все проверки компании. При этом оно вело на мошенническую страницу, которая собирала пользовательские данные для входа. Злоумышленники использовали инфраструктуру Google, чтобы обманом заставить получателей получить доступ к легитимному «порталу поддержки», который запрашивает учётные данные аккаунтов. Мошенническое сообщение приходило с «no-reply@google.com» и проходило метод аутентификации DomainKeys Identified Mail (DKIM).

Кроме того, мошенники разработали метод внедрения поддельных номеров телефонов на веб-страницы официальных сайтов Apple, PayPal, Netflix и других компаний. Это позволяет переадресовывать звонки пользователей, столкнувшихся с фишингом, на номера хакеров.

Источник: habr.com