Хакеры используют новый метод, сочетающий легитимные ссылки office.com со службами Active Directory (ADFS) для перенаправления пользователей на фишинговую страницу, которая похищает учётные данные Microsoft 365.

Этот метод позволяет обходить традиционную систему обнаружения на основе URL-адресов и многофакторную аутентификацию, используя доверенный домен в инфраструктуре Microsoft для первоначального перенаправления.

Исследователи компании Push Security проанализировали недавнюю кампанию, нацеленную на нескольких клиентов и перенаправлявшую сотрудников с легитимной ссылки outlook.office.com на фишинговый сайт. Хотя эта страница не имела каких-либо особых элементов, препятствующих её обнаружению, метод доставки использовал доверенную инфраструктуру для обхода активации агентов безопасности.

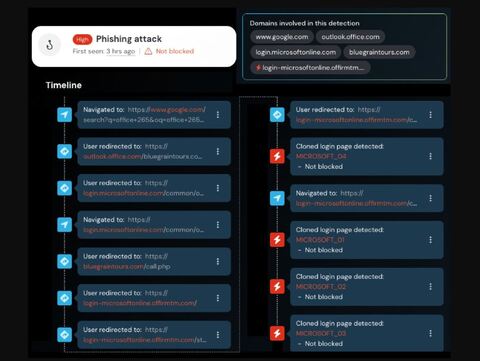

Push Security установила, что фишинговая атака началась с того, что жертва нажала на вредоносную рекламную ссылку в результатах поиска Google по запросу Office 265.

Пользователь перенаправлялся в Microsoft Office, а затем на другой домен, bluegraintours[.]com, который, в свою очередь, уводил его на фишинговую страницу, предназначенную для сбора учётных данных. На первый взгляд, переход на вредоносную страницу производился путём перенаправления с домена Microsoft office.com без использования фишингового письма.

При расследовании инцидентов исследователи Push Security обнаружили, что «злоумышленник создал пользовательский клиент Microsoft с настроенными службами ADFS».

ADFS — это решение Microsoft для единого входа (SSO), которое позволяет пользователям получать доступ к нескольким приложениям как внутри, так и за пределами корпоративной сети, используя единый набор учётных данных.

Хотя служба по-прежнему доступна в Windows Server 2025 и официальных планов по прекращению её работы нет, Microsoft рекомендует клиентам перейти на Azure Active Directory (Azure AD) для управления удостоверениями и доступом (IAM).

Управляя клиентом Microsoft, злоумышленник смог использовать ADFS для получения запросов на авторизацию от домена bluegraintours, выступавшего в роли IAM-провайдера, что позволило провести аутентификацию на фишинговой странице. Поскольку сайт bluegraintours не виден жертве во время цепочки перенаправлений, злоумышленник заполнил его поддельными записями в блоге и достаточной информацией, чтобы автоматические сканеры могли считать его легитимным.

Дальнейший анализ атаки показал, что злоумышленник применил условные ограничения загрузки, которые предоставляют доступ к фишинговой странице только допустимыми посетителям. Если же пользователь не соответствовал условиям, то он автоматически перенаправлялся на легитимный сайт office.com.

Жак Лу, соучредитель и директор по продуктам Push Security, сообщил BleepingComputer, что эти кампании, по всей видимости, не нацелены на конкретную отрасль и могут быть результатом экспериментов злоумышленника с новыми методами атак.

«Судя по нашим наблюдениям, эта группа экспериментирует с новыми методами, чтобы заставить пользователей переходить по высоконадёжным ссылкам на довольно стандартные фишинговые страницы — в том же духе, в каком это делали такие группы, как Shiny Hunters и Scattered Spider», — отметил Жак Лу.

Microsoft ADFS уже использовали в фишинговых кампаниях, но злоумышленники подделывали страницу входа в ADFS целевой организации для кражи учётных данных.

Для защиты от подобных атак Push Security рекомендует комплекс мер, включающий мониторинг перенаправлений ADFS на вредоносные сайты.

Поскольку расследуемая атака началась с вредоносной рекламы, исследователи также рекомендуют компаниям проверять её параметры в перенаправлениях Google на office.com, чтобы выявить вредоносные домены.

В июле Microsoft сообщила корпоративным клиентам по всему миру, что решения SharePoint Enterprise Server 2016, SharePoint Server 2019 и SharePoint Subscription Edition оказались под атакой хакеров. Они используют критические уязвимости нулевого дня, CVE-2025-53770 и CVE-2025-53771 (атака под названием ToolShell). Тогда разработчики из Microsoft оперативно выпустили патчи для части ПО и порекомендовали системным администраторам их развернуть в производственных средах.

Источник: habr.com