Злоумышленники используют символ Unicode «ん», чтобы фишинговые ссылки Booking.com выглядели как легитимные. Это позволяет им распространять вредоносное ПО.

Атака использует японский символ хираганы ん (Unicode U+3093), который в некоторых системах может отображаться как косая черта, что делает фишинговую ссылку похожей на настоящую.

Кампанию обнаружил специалист по информационной безопасности JAMESWT. При беглом взгляде на некоторые шрифты символ очень похож на последовательность латинских букв «/n» или «/~». Это визуальное сходство позволяет мошенникам создавать URL-адреса, которые выглядят как реальные, но перенаправляют пользователей на вредоносный сайт.

Ниже представлена копия фишингового письма:

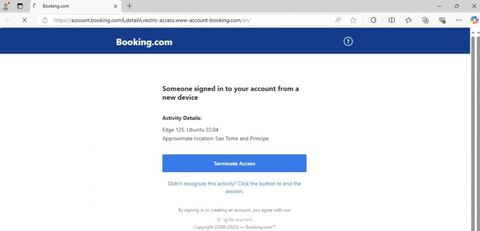

Адрес в письме выглядит как «https://admin.booking.com/hotel/hoteladmin/…», но гиперссылка ведёт на «https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/». На самом деле зарегистрированный домен — «www-account-booking[.]com».

Жертвы, перешедшие по ссылке, в конечном итоге перенаправляются на «www-account-booking[.]com/c.php?a=0».

После перехода устанавливается вредоносный MSI-файл по ссылке CDN: https://updatessoftware.b-cdn[.]net/john/pr/04.08/IYTDTGTF.msi.

Примеры вредоносного сайта доступны на сайте MalwareBazaar сайта abuse.ch, а анализ any.run показывает цепочку заражения. MSI-файл используется для распространения дополнительных вредоносных программ, потенциально включающих программы для кражи информации или трояны удалённого доступа.

В BleepingComputer также обнаружили фишинговую кампанию Intuit, использующую похожий домен, но применяющую букву «L» вместо «i».

Это не первый случай, когда злоумышленники атакуют клиентов Booking.com. В марте этого года Microsoft предупредила о фишинговых кампаниях, использующих атаки социальной инженерии ClickFix для заражения сотрудников сферы гостеприимства вредоносным ПО.

Пользователям рекомендуют всегда проверять фактический домен в правом конце адреса перед первым символом / — это и есть настоящий зарегистрированный домен. Кроме того, рекомендуется использовать программное обеспечение для безопасности конечных точек.

Источник: habr.com