В России прошла третья ежегодная церемония награждения Pentest award. Pentest award представляет собой ежегодную кибербез‑премию для специалистов по тестированию на проникновение. Награду ежегодно вручает компания «Авилликс», специализирующаяся на сложных и уникальных проектах по оценке рисков информационной безопасности, анализе защищенности информационных систем и IT‑инфраструктуры.

Чтобы принять участие в Pentest award, участник должен рассказать о лучшем пентест-проекте в свободной форме. От участников не требуется раскрывать эксплойты — любые шаги в цепочке эксплуатации могут быть полностью анонимны.

Главный приз в номинациях — стеклянная именная статуэтка, MacBook и билеты на конференцию Offzone. За вторые и третьи места победители получили iPhone и смарт-часы.

У премии несколько номинаций:

«Пробив WEB». В номинации выявляют и используют уязвимости в веб-сервисах и приложениях. Оцениваются глубина анализа и сложность обнаруженных технических уязвимостей, особенно уникальных.

«Пробив инфраструктуры». Призёров в номинации награждают за выдающиеся достижения в тестировании на проникновение и эксплуатацию уязвимостей сетевой инфраструктуры и IoT-устройств. Оцениваются сложность и оригинальность подходов к обнаружению уязвимостей, приводящих к компрометации сети при минимальном взаимодействии веб-компонентов.

«Мобильный разлом: от устройства до сервера». В номинации оценивается мастерство поиска уязвимостей в мобильных устройствах, их ОС, приложениях и взаимодействии с внешними сервисами, включая смартфоны, планшеты и носимые устройства. Особое внимание уделяется подходам, учитывающим особенности мобильных платформ (iOS, Android) и их взаимодействие с ОС и инфраструктурой. В фокусе — глубина анализа, сложность уязвимостей и новизна подходов.

«Девайс». В этой номинации награждают за исследования уязвимостей в устройствах, используемых в ИТ-процессах, включая контроллеры, мобильные устройства, банкоматы и камеры.

«Раз bypass, два bypass». В этой номинации претенденты на победу должны были продемонстрировать самый красивый обход средств защиты информации.

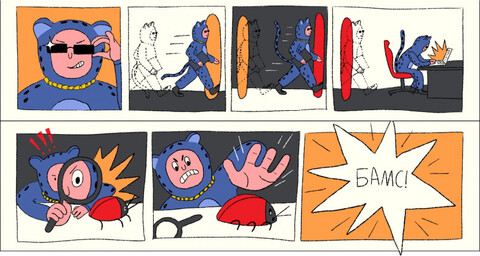

«Ловись рыбка». Участники номинации представляют самый оригинальный фишинг или попытку социальной инженерии сотрудников компании. В номинации учитывалось всё: нагрузка, текст фишинга и использование нестандартных инструментов.

«Hack the logic». Жюри в номинации оценивают обнаружение самых высококлассных логических багов.

«Out of scope». В этой номинации участники должны продемонстрировать открытия в области наступательного кибербеза, выходящих за рамки предыдущих номинаций. Например, собственные инструменты, исследования, методологии и так далее.

Анти-номинация «Осторожней, грабли». В анти-номинации нет призовых мест, жюри выбирает три поучительных кейса. Примеры включают технические фейлы, такие как заваленный прод, эскалация привилегий и создание эксплоита. Победителям вручают символические подарки за вклад в опыт сообщества.

Победители номинации «Пробив WEB»:

1 место hunter — «RainLoop: от шелла через аттач до кэша в инбоксе»;

2 место dan_bogom — «It’s just XSS, don’t worry»;

3 место zerodivisi0n — «Уязвимость удаленного выполнения кода через инъекцию аргументов exiftool».

Победители номинации «Пробив инфраструктуры»:

1 место Михаил Сухов (Im10n) — «Ресерч FreeIPA, как DCSync привел к CVE-2025-4404»;

2 место Георгий Геннадьев (D00Movenok) — «Реверс и обход механизмов защиты VPN-клиента и взятие домена встроенными средствами Windows на ограниченной BYOD RDG машине»;

3 место irabva — «Пентест крупной промышленной компании»

Победители номинации «Мобильный разлом: от устройства до сервера»:

1 место Сергей Арефьев — «Цепочка уязвимостей, позволяющая обойти локальную авторизацию, получить API-токены и записывать файлы на устройство»;

2 место mr4nd3r5on — «1-click ATO from mobile app»;

3 место Георгий Кумуржи (Russian_OSlNT) — «Доступ к корпоративным веб-ресурсам организации из Интернета от лица произвольного работника с помощью эксплуатации уязвимого API корпоративного мобильного приложения».

Победители номинации «Девайс»:

1 место Александр Козлов и Сергей Ануфриенко авторы двух победивших кейсов — «Тачка на прокачку: RCE в ГУ вашего автомобиля» и «RCE в телематическом блоке автомобиля всего за одно SMS-сообщение»;

2 место Владимир Кононович (DrMefistO) — «Вскрытие домофона»;

3 место k3vg3n — «Цепочка уязвимостей в китайской компании».

Победители номинации «Раз bypass, два bypass»:

1 место Артемий Цецерский — «Time(less)-LAPS: сохранение анонимного доступа к паролям локальных админов на протяжении всего проекта»

2 место SmartGlue — «Long Way: From Sandbox to Anti-Forensics With Love»

3 место Human1231 — «Security bypass через WFP»

Победители номинации «Ловись, рыбка»

1 место Георгий Кумуржи (Russian_OSlNT) — «Evilginx2 и телеграмм-бот»;

2 место Alevuc и Maledictos — «Когда CRM — твой враг, а телеграм зло во плоти»;

3 место Артем Метельков — «Фишинг через supply chain».

Победители номинации «Hack the logic»:

1 место Григорий Прохоров — «Race Condition (Состояние гонки)»;

2 место Олег Лабынцев (OkiDoki) — «Уязвимость в платежной логике: реальное списание средств клиента по поддельным данным (оплата на произвольный договор без валидации данных) + массовая генерация чеков об оплате»;

3 место dan_bogom — «Client-side Backdoor in Real Cloud Storage Apps».

Победители номинации «Out of scope»:

1 место dmarushkin — «Охота на IDOR-ов»;

2 место s0i37 — «Google в локальной сети»;

3 место VlaDriev, Levatein, N4m3U53r — «BloodHound».

В антиноминации «Осторожно, грабли» был отмечен Георгий Кумуржи (Russian_OSINT). Георгий подал свой кейс «Разработка и эксплуатация собственного инструмента для бэкдоринга Confluence с целью сбора учетных данных аутентифицируемых на нем пользователей».

Жюри премии Pentest Award:

Сергей Яшин (snovvcrash) — руководитель Red Team Development Positive Technologies и автор блога Offensive Twitter. Двукратный победитель Pentest Award (2023, 2024);

Павел Чернышев — Red Team Lead в группе компаний «Совкомбанк». 10 лет опыта в offensive‑ИБ. Сертификаты: OSCP, OSCE, OSWP, OSEP, BSCP, CRTO, CRTL. Субкапитан команды DreamTeam (победители Standoff 2024) в направлении банковской инфраструктуры;

Павел Топорков (Paul Axe) — независимый исследователь, багхантер, докладчик на международных конференциях. Автор уязвимостей нулевого дня в продуктах Siemens, Redis, OpenStack;

Антон Лопаницын (bo0om) — исследователь информационной безопасности и отраслевой блогер. Победитель Pentest Award 2023;

Никита Кузякин — Директор департамента информационной безопасности «Московскиого кредитного банка» (банке МКБ);

Илья Карпов — руководитель направления верификации уязвимостей BI.ZONE Bug Bounty, Lead Application Security Engineer в Yandex. Имеет 12 лет опыта в поиске уязвимостей, участии в аудитах и пентестах КИИ, зарегистрировал 300 CVE/BDU, топ‑10 записей в рейтинге BDU ФСТЭК;

Роман Шемякин — Lead Application Security Engineer в компании «Яндекс»;

Вячеслав Касимов — CISO в анке МКБ). Работает 15 лет на позициях CISO в крупных банках и НСПК;

Павел Шлюндин — руководитель управления анализа защищённости, BI.ZONE. 10 лет опыта в пентесте и Red Team, сертификаты: OSCP, LPT, OSCE (old), OSWE, CRTE, OSED;

Михаил Сидорук — сооснователь Awillix, автор телеграм‑канала Just Security, руководитель управления анализа защищённости, BI.ZONE;

Александр Герасимов — сооснователь Awillix;

Андрей Пугачёв — эксперт группы архитектуры киберполигона Standoff. 20 лет в информационной безопасности.

По словам организаторов премии, за три года доверие к Pentest award выросло. Увеличилось количество заявок и качество предлагаемых исследований в сфере кибербеза.

Источник: habr.com