В мае Microsoft начала создавать новые учётные записи без паролей по умолчанию. Компания предложила пользователям задействовать для входа Windows Hello. Немецкие исследователи Тильман Освальд и доктор Батист Дэвид рассказали на конференции Black Hat в Лас-Вегасе, как можно взломать бизнес-версию сервиса.

После того, как Дэвид вошел в систему, используя снимок лица, Освальд, выступая в роли злоумышленника с правами локального администратора, просто выполнил несколько строк кода. Затем он внедрил отсканированное изображение своего лица, полученное на другом компьютере, в биометрическую базу данных целевого компьютера. Через несколько секунд компьютер разблокировал систему, приняв его лицо за изображение Дэвида.

Windows Hello в бизнес-среде работает следующим образом: при первом запуске генерируется пара открытого и закрытого ключей. Этот открытый ключ затем регистрируется у поставщика удостоверений организации, например, Entra ID.

Сами биометрические данные хранятся в базе данных, управляемой биометрической службой Windows (WBS), и эта БД зашифрована. Затем, после аутентификации, система сопоставляет данные сканирования в режиме реального времени с сохранённым шаблоном.

Проблема заключается в том, что в некоторых реализациях шифрование, защищающее эту базу данных, не может остановить злоумышленника, уже получившего права локального администратора. Это позволяет ему расшифровать биометрические данные.

Решение Microsoft Enhanced Sign-in Security (ESS) изолирует весь процесс биометрической аутентификации внутри защищённой среды, управляемой гипервизором системы. Для работы ESS устройству требуется современный 64-разрядный процессор с поддержкой аппаратной виртуализации (поскольку ESS построен на базе технологии Virtualization-Based Security), чип TPM 2.0, безопасная загрузка (Secure Boot) в прошивке и специально сертифицированные биометрические датчики. Microsoft требует такого уровня защиты для своей новой линейки ПК Copilot+, но, как отмечает Освальд, многие существующие компьютеры не справляются с этой задачей.

Таким образом, ESS эффективно блокирует эту атаку, но не все могут воспользоваться решением. Например, полуторалетний ThinkPad не имеет защищённого датчика для камеры, поскольку в ПК используются чипы AMD, а не Intel.

По словам Освальда и Дэвида, внедрение качественного патча очень «сложно» или даже невозможно без серьёзной переработки, поскольку он затрагивает фундаментальную архитектуру хранения биометрических данных в системах, не относящихся к ESS.

Тем, кто использует бизнес-устройство с Windows Hello без ESS, рекомендуется полностью отключить биометрию и использовать вместо неё PIN-код.

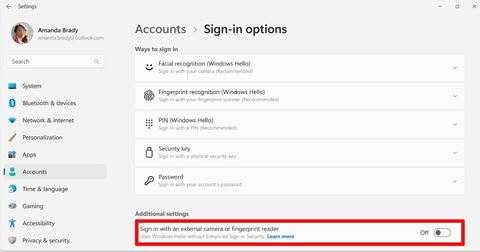

Самый простой способ проверить, поддерживает ли устройство ESS, — это зайти в настройки системы. В разделе «Параметры входа» учётной записи находится переключатель «Вход с помощью внешней камеры или сканера отпечатков пальцев». Когда он выключен, ESS работает.

Microsoft заявляет, что некоторые периферийные устройства, совместимые с Windows Hello, могут включать ESS. Компания рекомендует подключить ESS перед первой загрузкой и никогда не отключать. Полная поддержка внешних устройств с ESS ожидается не раньше конца 2025 года.

В июне сообщалось, что функция разблокировки по лицу Windows Hello от Microsoft больше не работает в тёмных помещениях. Компания незаметно внесла изменения в работу функции в апреле, чтобы устранить уязвимость с подменой. Однако исправление уязвимости повлияло на функционал в Windows 11.

Источник: habr.com