Разработчики из команды Proton исправили ошибку в приложении Authenticator (для аутентификации при помощи одноразовых паролей) для iOS, приводящую к утечке TOTP-секретов в логах в открытом виде.

Оказалось, что в сборках для мобильной платформы iOS в Proton забыли отключить детализированный отладочный лог, в котором открытым текстом сохранялись исходные секретные ключи для генерации одноразовых паролей. Это потенциально могло привести к утечке кодов аутентификации, если такие логи были бы переданы другим лицам.

В коде для приложения iOS TOTP-данные добавлялись в переменную params, которая затем передавалась в функции добавления и редактирования записей. Эти функции, в свою очередь, записывают содержимое params в лог — включая TOTP-секрет.

Использование такого лога сводило на нет шифрование ключей и ограничение к ним доступа по PIN-коду или биометрической аутентификации. Проблема устранена разработчиками в обновлении Authenticator 1.1.1. В сборках приложения для Android в лог сохранялся только идентификатор ключа, а не сам ключ.

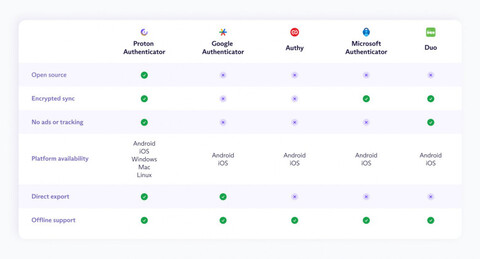

В конце июля 2025 года компания Proton, известная своими продуктами для повышения конфиденциальности, выпустила новое бесплатное приложение для двухфакторной аутентификации Proton Authenticator. Приложение с открытым исходным кодом доступно на iOS, Android, Windows, macOS и Linux.

Proton Authenticator позволяет генерировать динамические одноразовые коды для входа в аккаунты для дополнительного уровня защиты поверх обычного пароля. Новинка поддерживает синхронизацию учётных записей и кодов между разными устройствами с использованием сквозного шифрования, что исключает доступ посторонних к данным. Также приложение работает в офлайн-режиме и автоматически создаёт резервные копии кодов.

Источник: habr.com