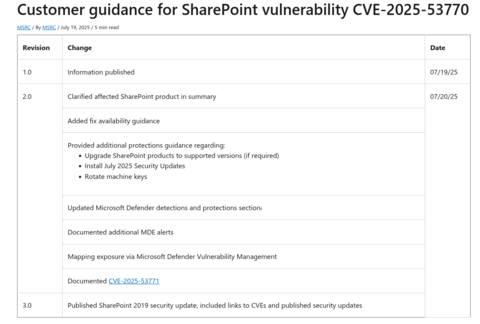

Microsoft сообщила корпоративным клиентам по всему миру, что решения SharePoint Enterprise Server 2016, SharePoint Server 2019 и SharePoint Subscription Edition находятся под атакой хакеров, которые используют критические уязвимости нулевого дня, CVE-2025-53770 и CVE-2025-53771 (атака под названием ToolShell). Разработчики из Microsoft оперативно выпустили патчи для части ПО и настоятельно советуют системным администраторам их развернуть в производственных средах.

В мае 2025 года во время хакерского конкурса Pwn2Own исследователи воспользовались цепочкой уязвимостей нулевого дня под названием ToolShell, что позволило им добиться удалённого выполнения кода в Microsoft SharePoint. Эти уязвимости были исправлены в рамках июльских обновлений «Вторника патчей» от Microsoft. Однако злоумышленникам удалось обнаружить две уязвимости нулевого дня, которые обошли предыдущие исправления Microsoft.

Используя эти уязвимости, хакеры начали проводили атаки ToolShell на серверы SharePoint по всему миру и смогли проникнуть в IT‑инфраструктуру более 54 организаций. В их числе частный университет в штате Калифорния, частный оператор энергетического сектора в штате Калифорния, федеральная государственная организация здравоохранения, частная компания, занимающаяся технологиями искусственного интеллекта, частная финтех‑компания в штате Нью‑Йорк и государственная организация во Флориде.

Согласно отчёту исследователей по ИБ, во всем мире обнаружены более 8 тыс. серверов SharePoint с уязвимыми версиями, в том числе в госучреждениях и различных компаниях.

Microsoft отметила, что антивирус Microsoft Defender уже может определять, подвержен ли их сервер этим уязвимостям и есть ли против них атака. Клиенты могут обнаружить предупреждения под следующими именами «Exploit:Script/SuspSignoutReq.A» и «Trojan:Win32/HijackSharePointServer.A».

Чтобы определить, был ли сервер SharePoint скомпрометирован, администраторы могут проверить наличие файла «C:PROGRA~1COMMON~1MICROS~1WEBSER~116TEMPLATELAYOUTSspinstall0.aspx».

Microsoft рекомендует системным администраторам отключить серверы SharePoint от интернета до выхода обновления безопасности, если патчи для версий SharePoint у клиентов ещё не выпущены на сайте разработчика.

«Наша команда просканировала более 8 тыс. серверов SharePoint по всему миру. Мы обнаружили десятки систем, активно скомпрометированных, вероятно, 18 июля около 18:00 UTC и 19 июля около 07:30 UTC», — сообщили в исследовательской компании Eye, занимающейся кибербезопасностью.

«Мы воспроизвели ToolShell, неаутентифицированную цепочку эксплойтов для CVE-2025-49706 и CVE-2025-49704, которую использовали для взлома SharePoint на конференции #Pwn2Own в Берлине 2025. Это всего лишь один запрос», — сообщили в команде CODE WHITE GmbH.

В рамках эксплуатации уязвимостей злоумышленники загружают файл spinstall0.aspx, который используется для кражи конфигурации MachineKey сервера Microsoft SharePoint, включая ValidationKey и DecryptionKey.

«Теперь, благодаря цепочке ToolShell (CVE-2025-49706 + CVE-2025-49704), злоумышленники, по всей видимости, извлекают ValidationKey непосредственно из памяти или конфигурации. После утечки этого криптографического материала злоумышленник может создать полностью валидные, подписанные данные __VIEWSTATE с помощью инструмента ysoserial. Используя ysoserial, злоумышленник может сгенерировать собственные валидные токены SharePoint для RCE», — добавили в CODE WHITE GmbH.

Источник: habr.com