Исследователь Джон Такнер из SecurityAnnex сообщил, что 245 расширений для Chrome, Firefox и Edge способны превратить эти браузеры в инструменты, которые сканируют веб-сайты от имени платного сервиса.

Такие расширения были загружены почти 909 тысяч раз. Они обходят традиционные средства защиты и служат широкому спектру целей, включая управление закладками и буферами обмена, увеличение громкости динамика и генерация случайных чисел.

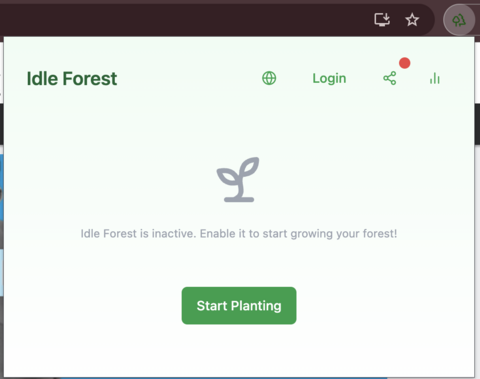

Все расширения включают MellowTel-js — JavaScript-библиотеку с открытым исходным кодом, которая позволяет разработчикам монетизировать свои расширения.

Такнер утверждает, что монетизация происходит за счёт использования расширений браузера для скрейпинга веб-сайтов от имени платных клиентов, включая рекламодателей. Он пришёл к такому выводу, обнаружив тесную связь между MellowTel и Olostep, компанией, позиционирующей себя как «самый надёжный и экономичный API для веб-скрейпинга в мире». Olostep заявляет, что её сервис «обходит обнаружение ботов и может распараллеливать до 100 тысяч запросов за считанные минуты». Клиенты указывают местоположение браузеров, с которых они хотят получить доступ к определённым веб-страницам, а компания использует базу расширений для выполнения запроса.

Основатель MellowTel, в свою очередь, заявил, что цель библиотеки — «совместное использование пропускной способности пользователей без добавления партнёрских ссылок, нерелевантной рекламы или сбора персональных данных». По его словам, «главная причина, по которой компании платят за трафик, — это доступ к общедоступным данным с веб-сайтов надёжным и экономичным способом». Основатель утверждает, что разработчики расширений получают 55% дохода, а остальное забирает себе MellowTel.

Тем не менее, Такнер заявил, что расширения, включающие MellowTel, представляют риск для пользователей, которые их устанавливают. Одна из причин заключается в том, что MellowTel заставляет расширения активировать веб-сокет, который подключается к серверу AWS, собирающему данные о местоположении, доступной пропускной способности и статусе пользователей. Он также внедряет скрытый iframe в страницу, которую пользователь просматривает в данный момент, и подключается к списку веб-сайтов, указанному сервером Amazon Web Services. Обычные пользователи никак не могут определить, какие сайты открываются в iframe.

Распространённые заголовки безопасности веб-сервера, такие как Content-Security-Policy и X-Frame-Options, не способны противостоять работе расширений, так как разрешения последних позволяют изменять веб-запросы и ответы по мере их выполнения. Библиотека динамически изменяет правила, которые удаляют заголовки безопасности из ответов веб-сервера.

«Ослабление безопасности веб-браузинга может открыть пользователям доступ к таким атакам, как межсайтовый скриптинг, которые в обычных условиях обычно предотвращаются», — утверждает Такнер.

MellowTel также представляет угрозу для корпоративных сетей, которые строго ограничивают число посещаемых сайтов.

Такнер сообщил, что из 45 таких расширений Chrome 12 теперь неактивны, и некоторые удалили из-за вредоносного ПО. Из 129 расширений Edge, включающих библиотеку, восемь также неактивны. Наконец, из 71 затронутого расширения Firefox утратили активность только два.

В 2019 году исследователи уже обнаружили, что расширения для браузеров, установленные около 4 млн раз, собирали информацию обо всех действиях пользователей в интернете и передавали её клиентам Nacho Analytics. Она включала видеозаписи с камер видеонаблюдения, размещённые на Nest, налоговые декларации, счета-фактуры, деловые документы и слайды презентаций на Microsoft OneDrive и Intuit.com, идентификационные номера недавно купленных автомобилей вместе с именами и адресами покупателей, имена пациентов и врачей, к которым они обращались, маршруты поездок на Priceline, Booking.com и веб-сайтах авиакомпаний, вложения и фотографии из соцсетей. В ходе расследования также была собрана конфиденциальная информация Tesla, Blue Origin, Amgen, Merck, Pfizer, Roche и десятков других компаний. После разоблачения со стороны исследователей Nacho Analytics прекратила свою работу.

Источник: habr.com