В американской компании Cloudflare пояснили, как для пользователей в РФ ограничивают трафик до их сетей, но решения проблемы у платформы нет.

С 9 июня 2025 года интернет‑пользователи, находящиеся в России и подключающиеся к веб‑сервисам, защищенным Cloudflare, подвергаются регулированию со стороны российских интернет‑провайдеров (ISP).

Поскольку регулирование применяется местными интернет‑провайдерами, это действие находится вне контроля Cloudflare, и в настоящее время мы не можем восстановить надежный, высокопроизводительный доступ к продуктам Cloudflare и защищенным веб‑сайтам для российских пользователей законным образом.

Внутренний анализ данных показывает, что регулирование позволяет интернет‑пользователям загружать только первые 16 КБ любого веб‑ресурса, что делает большую часть веб‑навигации невозможной.

Cloudflare не получала никаких официальных обращений или сообщений от российских государственных органов о мотивации таких действий. К сожалению, эти действия соответствуют давним усилиям России по изоляции Интернета в пределах своих границ и снижению зависимости от западных технологий путём замены их отечественными альтернативами. Действительно, президент РФ недавно публично пригрозил ограничить деятельность американских технологических компаний, работающих в России.

Внешние отчеты подтверждают наш анализ и дополнительно свидетельствуют о том, что ряд других поставщиков услуг также пострадали от ограничений или других деструктивных действий в России, включая как минимум Hetzner, DigitalOcean и OVH.

Cloudflare наблюдает сбои в соединениях, инициированных из России, даже когда соединение достигает наших серверов за пределами России. В соответствии с публичными отчетами о практике России, это говорит о том, что сбои происходят внутри российских интернет‑провайдеров, близко к пользователям.

Российские интернет‑провайдеры (ISP), подтвердившие реализацию этих деструктивных действий, включают, помимо прочего, «Ростелеком», «Мегафон», «Вымпелком», МТС и МГТС.

По нашим наблюдениям, российские интернет‑провайдеры используют несколько механизмов регулирования и блокировки, влияющих на сайты, защищенные Cloudflare, включая инъекционные пакеты для остановки соединения и блокировку пакетов, из‑за чего соединение истекает. Новая тактика, которая началась 9 июня, ограничивает объем обслуживаемого контента до 16 КБ, что делает многие веб‑сайты практически непригодными для использования.

Регулирование затрагивает все методы и протоколы подключения, включая HTTP/1.1 и HTTP/2 на TCP и TLS, а также HTTP/3 на QUIC.

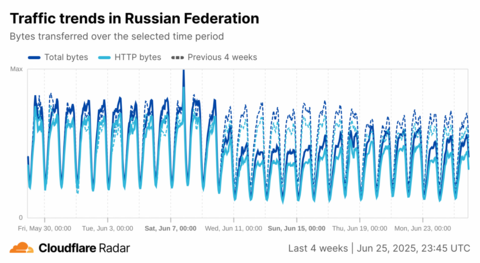

Снижение трафика в РФ можно наблюдать на Cloudflare Radar.

Клиентские отчёты через Network Error Logging показывают, что некоторые клиенты решают включить Network Error Logging (NEL), определённую W3C, функцию, которая встраивает инструкции по отчётам об ошибках в заголовки веб-контента, запрашиваемого пользователями. Инструкции сообщают веб-браузерам, о каких ошибках сообщать и как это делать. Ниже представлен вид отчётов NEL, которые показывают увеличение числа преждевременно «сбрасываемых» TCP-соединений (как объясняется в наших блогах о взломе и сбросах Radar). Отдельно, большой рост h3.protocol.error показывает, что соединения QUIC были сильно затронуты:

Подтверждение дросселирования с использованием внутренних данных Эффект дросселирования также можно наблюдать в наших внутренних инструментах. На диаграмме ниже показаны потери пакетов в наших российских центрах обработки данных, каждый центр обработки данных представлен отдельной линией. Ось Y — это доля потери пакетов:

Высокая потеря пакетов — это сильный сигнал, но сама по себе не указывает на дросселирование, поскольку могут быть и другие объяснения. Например, объяснением может быть то, что наши серверы пытаются повторно отправить пакеты несколько раз во время какого-то другого массового сбоя, который затрудняет, но не останавливает полностью связь.

Однако у нас есть два дополнительных фрагмента информации для работы. Первый состоит из общедоступных отчетов о том, что «дросселирование» в этом случае означает блокировку всех соединений после передачи 16 КБ данных, что занимает от 10 до 14 пакетов (в зависимости от базовой технологии). Во-вторых, у нас есть наши недавно развернутые данные «Сбросы и тайм-ауты», которые фиксируют аномальное поведение в TCP, когда оно происходит в первых 10 пакетах. Поскольку 10 пакетов могут содержать 16 КБ данных, некоторые соединения, которые блокируются около 16 КБ, будут видны на этапе «Post PSH» в данных Radar. В TCP сообщение «PSH» означает, что Cloudflare получил первоначальный запрос и началась передача данных. Если соединение блокируется на этом этапе, то многие отправленные пакеты будут потеряны.

На графике ниже используется Radar’s Data Explorer, чтобы сосредоточиться только на этапе после PSH, где есть спад, за которым следует немедленный и пропорционально большой рост до 11 июня. Эта модель хорошо соответствует данным о потерях, представленным выше:

Если вы используете Cloudflare для защиты своих сайтов, к сожалению, в настоящее время Cloudflare не имеет возможности восстановить подключение к Интернету для пользователей из России. Мы рекомендуем вам обратиться к российским организациям и попросить их отменить введенные меры регулирования.

Если вы являетесь корпоративным клиентом Cloudflare, обратитесь в свою учётную запись для получения дополнительной помощи.

Доступ к свободному и открытому Интернету имеет решающее значение для индивидуальных прав и экономического развития. Мы осуждаем любые попытки помешать гражданам России получить к нему доступ.

Ранее СМИ сообщили, что трафик Cloudflare (американская компания, поставщик услуг DNS, CDN и защиты от DDoS-атак) в России упал на 30%. В прошлом году РКН рекомендовал российским компаниям отказаться от использования этого сервиса.

С начала июня 2025 года наблюдается снижение трафика Cloudflare в России, следует из данных Cloudflare Radar.

В Роскомнадзоре заявили СМИ, что информация о снижении трафика «не соответствует действительности», допустив лишь «проблемы у отдельных зарубежных хостинг-провайдеров, которые могли возникнуть из-за технических проблем на их стороне». «Для обеспечения стабильной работы сервисов рекомендуется размещать информационные ресурсы на инфраструктуре отечественных провайдеров хостинга», — добавили в РКН.

В апреле 2025 года Роскомнадзор ещё раз порекомендовал владельцам российских интернет-ресурсов отказаться от использования включённого по умолчанию расширения TLS ECH CDN-сервиса компании Cloudflare, так как оно обходит ограничения доступа к запрещённой в РФ информации.

В ноябре 2024 года Центр мониторинга и управления сети связи общего пользования (ЦМУ ССОП) «Главного радиочастотного центра» (ГРЧЦ, входит в структуру Роскомнадзора) рекомендовал владельцам ресурсов в интернете отказаться от использования CDN-сервиса CloudFlare, так как эта сетевая платформа включает в себя средство обхода ограничений доступа к запрещённой в России информации, а используемое в CloudFlare по умолчанию расширение (TLS ECH (Encrypted Client Hello)) нарушает законодательство РФ и блокируется регулятором на территории России.

Представитель РКН не стал комментировать, какую юридическую силу имеет «рекомендация» и что будет с теми компаниями, которые к ней не прислушаются.

Профильные эксперты пояснили СМИ, что регулятор занимается блокировками технологии TLS ECH, которую в Роскомнадзоре считают инструментом обхода ограничений. Это может влиять и на доступ ко многим зарубежным платформам. По их словам, российские аналоги (G-Core Labs, CDNvideo) пока не покрывают весь функционал Cloudflare, а их тарифы дороже.

Крупные иностранные сервисы, например Twitch, Kick, Spotify, OpenAI, Amazon, Faceit и другие используют Cloudflare, могут наблюдаться и проблемы с доступом к ним, пояснил СМИ гендиректор хостинг-провайдера RUVDS Никита Цаплин. Как отмечает ведущий аналитик отдела мониторинга ИБ «Спикател» Алексей Козлов, блокировки затрагивают не только CDN и DDoS-защиту, но и инфраструктурные сервисы (DNS-over-HTTPS, API-доступ, OCSP), что делает Cloudflare практически недоступным на территории РФ.

Сейчас более 40% сайтов в рунете используют Cloudflare, отметили в компаниях RUVDS, Servicepipe и EdgeЦентр, или около 300 тыс. По оценке экспертов, до 45% сайтов малого и среднего бизнеса в РФ используют бесплатные сертификаты Let’s Encrypt от Cloudflare. При этом российских глобально доверенных центров не существует и их сертификаты в рамках работы интернета все ещё считываются системами как недоверенные, добавили в компании DDoS-Guard. «Главный риск в том, что сайты малого бизнеса (особенно интернет-магазины) рискуют потерять до 30% трафика из-за ошибок подключения», — подытожили представители отрасли.

Источник: habr.com