Команда Varonis Managed Data Detection and Response (MDDR) обнаружила фишинговую кампанию, которая использует малоизвестную функцию Microsoft 365 под названием Direct Send, чтобы обойти обнаружение службой безопасности электронной почты и украсть учётные данные пользователей.

Direct Send — это функция Microsoft 365, которая позволяет локальным устройствам, приложениям или облачным службам отправлять электронные письма через смарт-хост арендатора, как будто они исходят из домена организации. Она предназначена для использования принтерами, сканерами и другими устройствами, которым необходимо отправлять сообщения от имени компании.

Однако эта функция представляет собой известную угрозу безопасности, поскольку не требует никакой аутентификации, позволяя удалённым пользователям отправлять внутренние электронные письма из домена компании.

Microsoft рекомендует использовать эту функцию только продвинутым клиентам, поскольку её безопасность зависит от того, правильно ли настроен Microsoft 365 и надежно ли заблокирован смарт-хост.

«Мы рекомендуем Direct Send только для продвинутых клиентов, которые готовы взять на себя обязанности администраторов почтовых серверов. Вам необходимо быть знакомым с настройкой и соблюдением передовых методов отправки электронной почты через Интернет. При правильной настройке и управлении Direct Send является безопасным и жизнеспособным вариантом. Но клиенты рискуют внедрить неправильные настройки, которые нарушат поток почты или поставят под угрозу безопасность общения», — поясняет компания.

Фишинговая кампания нацелена более чем на 70 организаций во всех отраслях, причем 95% жертв находятся в США. Она стартовала в мае 2025 года.

«Жертвы представляют самые разные сферы бизнеса, но более 90% выявленных целей работают в сфере финансовых услуг, строительства, инжиниринга, производства, здравоохранения и страхования», — рассказал руководитель группы по безопасности Varonis Джозеф Аванзато.

Атаки осуществляются через PowerShell с использованием смарт-хоста целевой компании (company-com.mail.protection.outlook.com), что позволяет злоумышленнику отправлять сообщения внутреннего характера с внешних IP-адресов.

Пример команды PowerShell, которая позволяет отправлять электронные письма с помощью функции Direct Send:

Send‑MailMessage -SmtpServer company‑com.mail.protection.outlook.com -To joe@company.com -From joe@company.com -Subject «New Missed Fax‑msg» -Body «You have got a call! Click on the link to listen to it. Listen Now» -BodyAsHtml

Этот метод работает, поскольку использование прямой отправки с интеллектуальным хостом не требует аутентификации и рассматривает отправителя как внутреннего, что позволяет злоумышленникам обходить SPF, DKIM, DMARC и другие правила фильтрации.

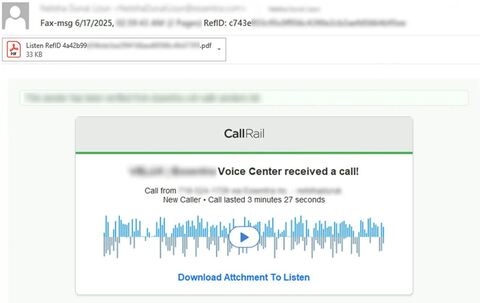

Кампании по электронной почте имитируют голосовые или факсимильные уведомления с темами писем «Caller Left VM Message». К письмам прикреплены PDF-вложения с заголовками «Fax-msg», «Caller left VM Message», «Play_VM-Now» или «Listen». Необычно в этой кампании то, что PDF-вложения не содержат ссылок на фишинговые страницы.

Вместо этого документы предписывают жертвам сканировать QR-код камерой смартфона, чтобы прослушать голосовую почту. PDF-документы также помечены логотипом компании, чтобы они выглядели более легитимными. Сканирование QR-кода и открытие ссылки приводит юзера на фишинговый сайт, где отображается поддельная форма входа Microsoft, которая будет использоваться для кражи учётных данных.

Чтобы смягчить эту угрозу, Varonis рекомендует включить параметр «Reject Direct Send» в Центре администрирования Exchange.

Varonis также рекомендует внедрить строгую политику DMARC (p=отклонить), помечать неаутентифицированные внутренние сообщения для проверки или карантина, применять жёсткий отказ SPF в Exchange Online Protection, включать политики Anti‑Spoofing и обучать сотрудников обнаруживать попытки фишинга через QR.

Ранее Microsoft объявила, что начнёт обновлять настройки безопасности по умолчанию для всех клиентов Microsoft 365 в июле, чтобы заблокировать доступ к файлам SharePoint, OneDrive и Office через устаревшие протоколы аутентификации. Microsoft 365 автоматически заблокирует устаревшую проверку подлинности браузера для SharePoint и OneDrive с помощью RPS (Relying Party Suite) после развёртывания изменений вместе с протоколом FPRPC (FrontPage Remote Procedure Call) для открытия файлов Office.

Источник: habr.com