Израильские исследователи представили новый сценарий атаки под названием «SmartAttack», которая использует умные часы в качестве скрытого приёмника ультразвукового сигнала для извлечения данных из физически изолированных систем.

Изолированные системы, обычно развёртываемые в критически важных средах, остаются уязвимыми для компрометации через внутренние угрозы, такие как использование сотрудниками-мошенниками USB-накопителей или спонсируемые государством атаки на цепочку поставок.

После проникновения вредоносное ПО может действовать скрытно, используя методы для модуляции физических характеристик аппаратных компонентов, чтобы передавать конфиденциальные данные на ближайший приёмник, не мешая обычной работе системы.

Разработчик SmartAttack Мордехай Гури, специалист в области скрытых каналов атак, ранее представил методы с использованием шума ЖК-экрана, модуляции ОЗУ, светодиодов сетевых карт, радиочастотных сигналов USB-накопителей, кабелей SATA и источников питания. SmartAttack же требует, чтобы вредоносное ПО каким-то образом заражало изолированную среду компьютера для сбора конфиденциальной информации, такой как нажатия клавиш, ключи шифрования и учётные данные. Затем она может использовать встроенный динамик компьютера для излучения ультразвуковых сигналов в окружающую среду.

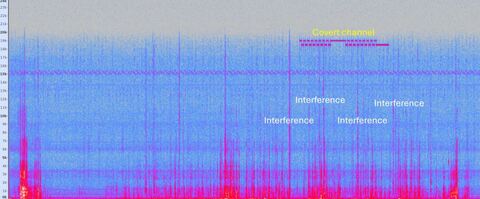

Используя двоичную частотную манипуляцию (B-FSK), частоты аудиосигнала можно модулировать для представления двоичных данных. Частота 18,5 кГц обозначает «0», а 19,5 кГц обозначает «1». Частоты в этом диапазоне не слышны человеку, но их все равно может уловить микрофон смарт-часов, надетый на человека поблизости.

Приложение для мониторинга звука в смарт-часах применяет методы обработки сигналов для обнаружения сдвигов частоты и демодуляции закодированного сигнала, при этом также могут применяться тесты целостности.

Окончательная эксфильтрация данных может осуществляться через Wi-Fi, Bluetooth или сотовую связь.

Смарт-часы могут быть намеренно оснащены этим инструментом недобросовестным сотрудником, или посторонние могут заразить их без ведома владельца.

Исследователь отмечает, что в смарт-часах используются небольшие микрофоны с более низким отношением сигнал/шум по сравнению со смартфонами, поэтому демодуляция сигнала является довольно сложной задачей, особенно на более высоких частотах и при более низкой интенсивности сигнала. Даже ориентация запястья играет решающую роль в осуществимости атаки, работая лучше всего, когда часы находятся «на прямой видимости» с динамиком компьютера.

В зависимости от типа динамика максимальный диапазон передачи составляет от 6 до 9 метров. Скорость передачи данных варьируется от 5 бит в секунду (бит/с) до 50 бит/с, что снижает надёжность по мере увеличения скорости и расстояния.

Исследователи говорят, что лучшим способом противодействия SmartAttack является запрет на использование смарт-часов в безопасных средах. Другой мерой могло бы стать удаление встроенных динамиков из изолированных устройств.

Ранее команда исследователей из Университета Флориды и японского Университета электрокоммуникаций обнаружила опасную уязвимость в микрофонах ноутбуков. При обработке звука микрофоны испускают слабые радиосигналы, которые содержат записанную информацию. Метод исследователей специально предназначен для современных цифровых микроэлектромеханических систем (MEMS) микрофонов, которые передают захваченный звук с помощью импульсно-плотностной модуляции (PDM).

Источник: habr.com