На прошлой неделе исследователи из Швейцарской высшей технической школы Цюриха (ETH Zurich) опубликовали детали новой аппаратной уязвимости, затрагивающей процессоры Intel

шести поколений начиная с 2018 года. Новое исследование стало логическим продолжением предыдущей работы , в которой была предложена атака Retbleed. Новая атака, получившая

название Branch Privilege Injection, также нацелена на обход защитных механизмов, предложенных после обнаружения уязвимости Spectre v2 еще в 2017 году.

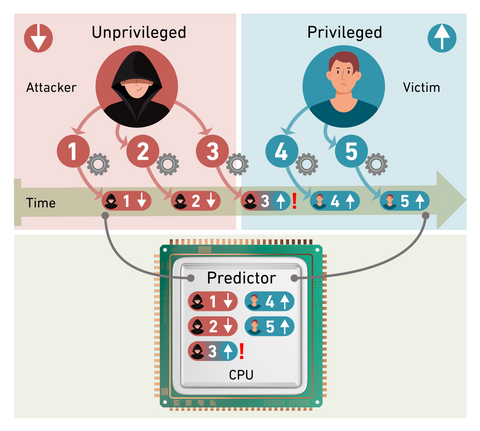

Для защиты от Spectre v2 в процессорах Intel были применены технологии Indirect Branch Restricted Speculation (IBRS) и Indirect Branch Prediction Barrier (IBPB). Обе разными методами направлены на решение общей задачи: запретить спекулятивный доступ к чувствительным областям оперативной памяти либо отменить результаты вычислений до того, как данные сможет прочитать потенциальный злоумышленник. Развивая успех Retbleed (где удалось обойти «программный» метод защиты, известный как Retpoline), исследователи обнаружили, что ограничения на работу системы спекулятивного выполнения инструкций накладываются асинхронно с собственно самим спекулятивным выполнением. При переключении между выполнением инструкций для разных пользователей, с высокими и низкими привилегиями в системе, возникает ситуация, при которой можно выполнить инструкции от процесса без привилегий, и на них не будут распространяться ограничения IBRS или IBPB.

В результате авторам работы удалось реализовать систему чтения произвольных участков оперативной памяти в ОС Ubuntu процессом без привилегий и с достаточно высокой для такого метода скоростью 5,6 килобайта в секунду. Точность считывания секретов также была высокой — до 98%. Исследователи нашли сразу три разных варианта организовать состояние гонки. Два из них реализуют разные сценарии обхода защиты IBRS, соответственно для приложения с привилегиями пользователя, способного выполнять чтение из памяти ядра ОС, и для гостевой ОС, способной читать данные, доступные только гипервизору. Отдельно был исследован метод обхода технологии IBPB.

Уязвимости подвержены процессоры Intel, выпускаемые с 2018 года, когда начали применяться технологии защиты от атак типа Spectre v2, и вплоть до поколения Raptor Cove 2023 года. Отдельно были исследованы процессоры AMD Zen 4 и Zen 5, а также процессоры на архитектуре ARM с ядрами Cortex X1 и A76. На AMD и ARM подобную атаку реализовать не удалось — из-за отличий в реализации технологии предсказания ветвлений. Более современные процессоры Intel также неуязвимы, так как имеют расширенную систему блокировки потенциально опасных спекулятивных вычислений. В подверженных уязвимости процессорах Intel проблема решается с помощью обновления микрокода.

Источник: www.playground.ru