Исследователь Чжинян Пэн опубликовал в открытом доступе proof of concept (PoC) и подробности по своему отчёту в Microsoft по выявлению уязвимости, которую можно использовать для удалённой атаки типа Denial-of-Service (DoS) при использовании ошибки до аутентификации в удалённых службах на основе UDP, в том числе службе развёртывания Windows Deployment Services (WDS). В Microsoft посчитали эту ошибку несущественной.

Системы WDS широко применяется в корпоративных средах. Исследователь выяснил, что может удалённо запустить DoS-атаку и вывести из строя сеть WDS без аутентификации (preauth) или взаимодействия с пользователем (0-click).

Решение на базе WDS реализует роль сервера Microsoft, позволяя выполнять оптимизированное и безопасное сетевое развёртывание ОС Windows (например, Windows 10/11, Windows Server) на нескольких компьютерах без физических носителей.

Системы развёртывания Windows предоставляет удалённому пользователю простую службу FTP для загрузки некоторых ресурсов. Каждый раз, когда пользователь отправляет пакет в эту службу FTP через порт 69, тогда служба создаёт объект CTftpSession для управления сеансом и переключает на EndpointSessionMapEntry. Оказалось, что опция EndpointSessionMapEntry не накладывает ограничений на количество сеансов.

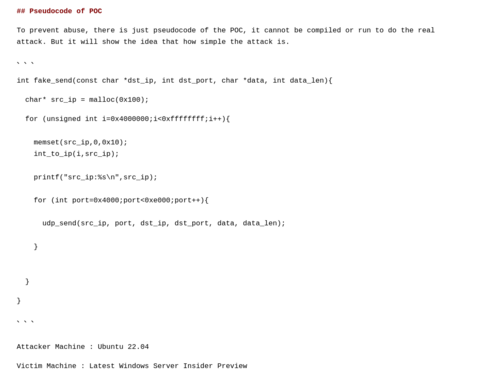

В итоге злоумышленник может подделывать клиентские IP-адреса и номера портов, многократно создавая новые сеансы до тех пор, пока системные ресурсы системы не будут исчерпаны и будет отработана DoS-атака.

Обнаруженная исследователем ошибка позволяет неаутентифицированным злоумышленникам вызывать сбой систем Windows с помощью некорректных FTP-запросов. В тестовой среде Пэн показал, что при достижении показателя использования памяти достигало 15 ГБ и система WDS выходила из строя, что приводило к DoS. Весь процесс такой атаки занял семь минут, при этом многопоточность могла значительно ускорить атаку.

8 февраля 2025 года Пэн уведомил об этой ошибке Microsoft. В компании спустя месяц подтвердили проблему, но 8 марта поменяли регламент вознаграждения за Preauth DOS. 23 апреля Microsoft посчитала эту ошибку умеренной и не соответствующей стандартам безопасности, прекратив дальнейшие коммуникации с Пэном. 2 мая исследователь решил обнародовать свои результаты и пример PoC.

«В настоящее время нет временного способа исправить эту проблему, если только Microsoft не возьмет на себя ответственность и не выпустит исправление. Чтобы спасти свою сеть PXE от этой угрозы, не используйте службу развёртывания Windows», — пояснил исследователь.

Источник: habr.com