Google устранила две уязвимости, которые при совместной эксплуатации могли раскрыть адреса электронной почты аккаунтов YouTube.

Их обнаружили исследователи безопасности Brutecat и Nathan. Они выяснили, что API YouTube и Pixel Recorder можно использовать для получения идентификаторов Google Gaia пользователей и преобразования их в адреса электронной почты.

Возможность преобразования канала YouTube в адрес электронной почты владельца представляет собой значительный риск для конфиденциальности создателей контента, информаторов и активистов, полагающихся на анонимность. Первая часть цепочки атак, которая была доступна для эксплуатации в течение месяцев, была обнаружена после того, как в BruteCat просмотрели внутренний API Google People и обнаружили, что функция «блокировки» в масштабах всей сети Google требует скрытого идентификатора Gaia и отображаемого имени.

«BlockedTarget»: { «id»: «BlockedTarget», «description»: «The target of a user-to-user block, used to specify creation/deletion of blocks.», «type»: «object», «properties»: { «profileId»: { «description»: «Required. The obfuscated Gaia ID of the user targeted by the block.», «type»: «string» }, «fallbackName»: { «description»: «Required for `BlockPeopleRequest`. A display name for the user being blocked. The viewer may see this in other surfaces later, if the blocked user has no profile name visible to them. Notes: * Required for `BlockPeopleRequest` (may not currently be enforced by validation, but should be provided) * For `UnblockPeopleRequest` this does not need to be set.», «type»: «string» } } },

Gaia ID — это уникальный внутренний идентификатор, который Google использует для управления аккаунтами в своей сети сайтов. Поскольку пользователи регистрируются для одной «учётной записи Google», которая используется в разных службах, этот идентификатор одинаковый для Gmail, YouTube, Google Drive и других сервисов.

Однако он не предназначен для публичного использования, а требуется для обмена данными между системами Google.

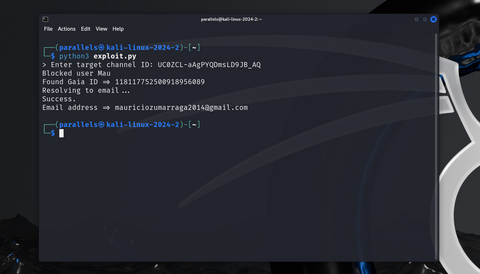

Экспериментируя с функцией блокировки на YouTube, исследователь BruteCat обнаружил, что при попытке заблокировать кого-либо в чате YouTube раскрывает замаскированный идентификатор Gaia целевого лица в ответе на запрос API /youtube/v1/live_chat/get_item_context_menu. Ответ включал закодированные в base64 данные, которые при декодировании содержали идентификатор Gaia ID. Исследователи обнаружили, что простое нажатие на меню из трёх точек в чате запускало фоновый запрос к API YouTube, позволяя получить доступ к идентификатору без необходимости блокировки. Изменив вызов API, исследователи получили идентификатор Gaia любого канала YouTube, включая те, которые пытались сохранить анонимность.

Вооружившись Gaia ID, они теперь хотели найти способ преобразовать его в адрес электронной почты. Однако старые API больше не работают, поэтому исследователи начали искать устаревшие сервисы Google.

В ходе экспериментов они обнаружили, что Pixel Recorder имеет веб-API, который можно использовать для преобразования идентификатора в адрес электронной почты при обмене записью.

POST /$rpc/java.com.google.wireless.android.pixel.recorder.protos.PlaybackService/WriteShareList HTTP/2 Host: pixelrecorder-pa.clients6.google.com Cookie: Content-Length: 80 Authorization: X-Goog-Api-Key: AIzaSyCqafaaFzCP07GzWUSRw0oXErxSlrEX2Ro Content-Type: application/json+protobuf Referer: https://recorder.google.com/ [«7adab89e-4ace-4945-9f75-6fe250ccbe49»,null,[[«113769094563819690011»,2,null]]]

Это означало, что после получения Gaia ID пользователя YouTube его можно было отправить в функцию обмена Pixel Recorder, которая затем возвращала связанный адрес электронной почты.

HTTP/2 200 OK Content-Type: application/json+protobuf; charset=UTF-8 Server: ESF Content-Length: 138 [«28bc3792-9bdb-4aed-9a78-17b0954abc7d»,[[null,2,»vrptest2@gmail.com»]]]

«Gaia ID просачиваются в несколько продуктов Google, помимо YouTube (Карты, Play, Pay), что создает значительный риск конфиденциальности для всех пользователей Google, поскольку они могут быть использованы для раскрытия адреса электронной почты, привязанного к учётной записи», — сообщили исследователи.

HTTP/2 200 OK Content-Type: application/json+protobuf; charset=UTF-8 Server: ESF Content-Length: 138 [«28bc3792-9bdb-4aed-9a78-17b0954abc7d»,[[null,2,»redacted@gmail.com»],[null,2,»vrptest2@gmail.com»]]]

Таким образом, они смогли получить адрес электронной почты от Gaia ID, но сервис также уведомлял пользователей общего файла о потенциальной вредоносной активности. Поскольку в уведомлении по электронной почте содержалось название видео, исследователи изменили свой запрос, включив в данные заголовка миллионы символов, что привело к сбою службы уведомлений по электронной почте и сбою в отправке письма.

Исследователи сообщили об уязвимости 24 сентября 2024 года, и она была окончательно исправлена 9 февраля.

Изначально Google заявляла, что уязвимость стала дубликатом ранее отслеживаемой ошибки, и назначила исследователям вознаграждение в размере $3133. Однако после демонстрации Pixel Recorder сумму награды увеличили до $10 633.

В итоге Google устранила утечку Gaia ID и уязвимость Gaia ID to Email через Pixel Recorder. Также компания внедрила меры, обеспечивающие, чтобы блокировка пользователя на YouTube влияла только на этот сайт и не затрагивала другие сервисы.

Источник: habr.com