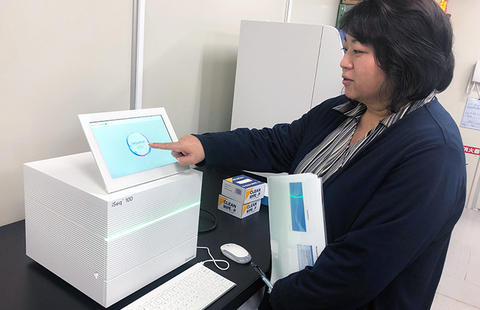

Исследователи из компании Eclypsium, занимающейся безопасностью встроенного ПО, заявили, что ДНК-секвенатор Illumina iSeq 100 не использует Secure Boot для защиты устройств Windows от угрозы заражением вредоносным ПО. Этот секвенатор выступает основным продуктом в 23andMe и тысячах других лабораторий по секвенированию генов по всему миру.

В 2012 году отраслевая коалиция производителей оборудования и программного обеспечения приняла Secure Boot для защиты устройств Windows от угрозы вредоносного ПО, которое могло заразить BIOS, а позднее и прошивку UEFI, которая загружала операционную систему каждый раз при загрузке компьютера.

Вредоносное ПО в прошивке опасно тем, что заражает устройства ещё до загрузки операционной системы, то есть каждый раз при загрузке. Secure Boot же использует криптографию с открытым ключом для блокировки загрузки любого кода, который не подписан предварительно одобренной цифровой подписью.

С 2016 года Microsoft требует, чтобы все устройства Windows включали доверенный платформенный модуль для обеспечения безопасной загрузки. Однако компании сложнее требовать принудительной безопасной загрузки на специализированных устройствах, таких как научные приборы, используемые в исследовательских лабораториях. В результате такое оборудование по-прежнему остаётся уязвимым.

Например, iSeq 100 может загружаться из режима поддержки совместимости, поэтому он работает со старыми устаревшими системами, такими как 32-разрядные ОС. В этом случае iSeq загружается из BIOS B480AM12, версии 2018 года. Она содержит критические уязвимости, которые можно использовать для выполнения атак на встроенное ПО.

В Eclypsium также отметили, что в iSeq 100 не работает защита от чтения/записи прошивки. Таким образом, злоумышленник может свободно изменять прошивку на устройстве.

Исследователи заявили, что их анализ был ограничен конкретно iSeq 100, однако проблема, вероятно, гораздо шире. По их словам, производители медицинских устройств, как правило, полагаются на внешних поставщиков и услуги для создания базовой вычислительной инфраструктуры устройства. В случае с iSeq 100 проблемы были связаны с материнской платой OEM, изготовленной IEI Integration Corp. IEI разрабатывает широкий спектр промышленных компьютерных продуктов и поддерживает выделенное направление бизнеса в качестве ODM для медицинских устройств. В результате весьма вероятно, что эти или похожие проблемы могут проявиться в других медицинских или промышленных устройствах, использующих такие материнские платы.

Представители Illumina поблагодарили Eclypsium за исследование и заявили, что iSeq 100 соответствует лучшим практикам безопасности. «Мы следуем нашим стандартным процессам и уведомим затронутых клиентов, если потребуются какие-либо меры по смягчению последствий», — написали они.

Во времена разработки Secure Boot угроза руткита на основе BIOS была теоретическим риском. Однако уже в 2011 году такие угрозы стали реальностью с открытием Mebromi, первого известного руткита BIOS. Примеры других вредоносных программ, нацеленных на UEFI с тех пор, включают импланты прошивки LoJax и MosaicRegressor. Злоумышленники могут использовать это ПО для запуска программ-вымогателей, чтобы вывести из строя все устройства в заданной сети. Исследователи также показали, как вредоносное ПО может заставить ДНК-секвенатор сообщать о ложных связях между произвольными пользователями в GEDmatch.

Источник: habr.com