Эксперты компании Mandiant выявили новый метод обхода технологий изоляции браузеров, который позволяет злоумышленникам организовывать C2-коммуникации с использованием QR-кодов.

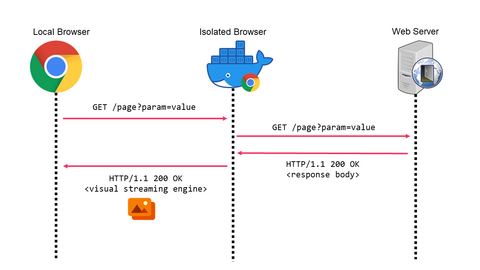

Изоляция браузера становится всё более популярной технологией безопасности, которая направляет все локальные запросы через удалённые веб-браузеры, размещённые в облачной среде или на виртуальных машинах. Таким образом, любые скрипты или содержимое на посещаемой веб-странице выполняются удалённо. Затем визуализированный поток пикселей страницы отправляется обратно в локальный браузер, который сделал исходный запрос, отображая только то, как выглядит страница, и защищая локальное устройство от вредоносного кода. Многие серверы управления и контроля используют HTTP, чтобы фильтровать вредоносный трафик.

В Mandiant смогли обойти эти ограничения. Метод компании использует QR-коды для передачи команд. Визуальное отображение QR-кода на странице проходит через изоляцию браузера, позволяя вредоносному ПО на заражённом устройстве считывать и декодировать его содержимое.

Эксперты смогли успешно обойти защиту на актуальной версии Google Chrome. Исследователи использовали Cobalt Strike, популярный инструмент для тестирования на проникновение, чтобы реализовать эту атаку.

Однако у метода есть и ограничения. Так, размер данных, передаваемых через QR-коды, ограничен до 2 189 байт, что усложняет передачу больших объёмов информации. Кроме того, наблюдается высокая задержка между запросами — около 438 байт в секунду. Это делает технику непригодной для масштабных атак.

Наконец, работу метода можно заблокировать путём проверки репутации доменов, сканирования URL и предотвращения утечек данных.

Тем не менее, администраторам критически важных систем порекомендовали внимательно следить за аномальным трафиком и использовать защитные механизмы для обнаружения автоматизированных браузеров в сети.

Источник: habr.com