Компания Zabbix предупредила о критической уязвимости высокой степени опасности в своём решении с открытым исходным кодом для мониторинга корпоративных сетей, которая может позволить злоумышленникам внедрять произвольные SQL-запросы и скомпрометировать данные или систему.

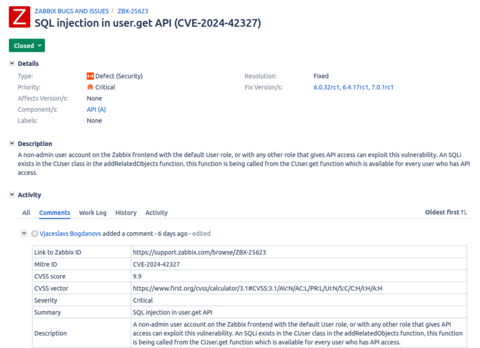

В Zabbix пояснили, что уязвимость CVE-2024-42327 имеет высокую оценку CVSS 9,9 и существует в классе CUser в функции addRelatedObjects, которая вызывается из функции CUser.get и доступна каждому пользователю, имеющему доступ к API.

Учётная запись пользователя без прав администратора на интерфейсе Zabbix с ролью пользователя по умолчанию или с любой другой ролью, предоставляющей доступ к API, может быть использована для реализации уязвимости.

Исследователи из Qualys выяснили ранее, что эксплуатация этой уязвимости может позволить злоумышленникам повысить привилегии и получить полный контроль над уязвимыми серверами Zabbix на 83 тыс. системах, открытых для доступа в сети интернет.

Уязвимость CVE-2024-42327 затрагивает версии Zabbix 6.0.0–6.0.31, 6.4.0–6.4.16 и 7.0.0. Патчи против этой проблемы были включены в версии 6.0.32rc1, 6.4.17rc1 и 7.0.1rc1, выпущенные в июле.

В исправленных версиях также устранена CVE-2024-36466 (CVSS 8,8) — проблема обхода аутентификации, которая может позволить злоумышленнику подписать поддельный файл cookie zbx_session и войти в систему с правами администратора.

В Zabbix версии 7.0.1rc1 также закрыта уязвимость неконтролируемого потребления ресурсов CVE-2024-36462, которая может позволить злоумышленнику вызвать состояние DoS.

Компания Zabbix не сообщила о том, что какие-либо из этих уязвимостей эксплуатируются злоумышленниками. Тем не менее, эксперты по ИБ рекомендуют системным администраторам обновить установки Zabbix до исправленной версии как можно оперативнее.

Источник: habr.com