Злоумышленники всё чаще используют вложения масштабируемой векторной графики (SVG) для фишинга или развёртывания вредоносного ПО, избегая обнаружения системами защиты.

Если изображения JPG или PNG состоят из пикселей, каждый из которых имеет определённое цветовое значение, то SVG отображает картинку с помощью линий, фигур и текста, описанных в математических формулах в коде. Например, следующий код создаст прямоугольник, круг, ссылку и текст:

Hello, SVG!

При открытии в браузере файл сгенерирует графику, описанную выше.

Поскольку это векторные изображения, они автоматически изменяют размер без потери качества или формы, что делает их идеальными для использования в браузерных приложениях.

Ранее вложения SVG уже применялись во вредоносных кампаниях Qbot и в качестве способа скрытия вредоносных скриптов. Однако, по словам исследователя безопасности MalwareHunterTeam, злоумышленники теперь применяют их и в других фишинговых кампаниях.

Так, вложения SVG могут использоваться для отображения HTML с использованием элемента и выполнять JavaScript при загрузке графики. Это позволяет злоумышленникам создавать фишинговые формы для кражи учётных данных.

Например, это вложение SVG отображает поддельную таблицу Excel со встроенной формой входа:

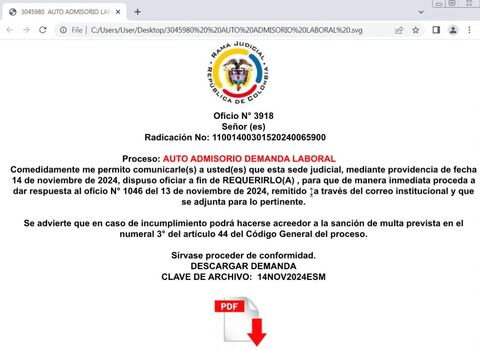

Другие вложения могут выдавать себя за официальные документы или запросы на дополнительную информацию, предлагая нажать кнопку загрузки, которая затем загружает вредоносное ПО с удалённого сайта.

Наконец, в кампаниях используют вложения SVG и встроенный JavaScript для автоматического перенаправления браузеров на сайты, размещающие фишинговые формы при открытии изображения.

Проблема в том, что эти файлы в основном представляют собой просто текстовые представления изображений, и они, как правило, не так часто обнаруживаются программным обеспечением безопасности.

Пользователям советуют открывать только те вложения SVG, которые получены из доверенных источников.

В 2023 году исследователи выяснили, что злоумышленники внедряют вредоносное ПО в пустые изображения в электронных письмах для обхода проверки службой VirusTotal. Основную роль в атаке играет HTM-вложение, отправленное вместе со ссылкой DocuSign. В нём содержится SVG-изображение, закодированное с использованием Base64. Хотя оно пустое, этот файл имеет встроенный JavaScript-код, перенаправляющий на вредоносный URL-адрес.

Источник: habr.com