Apple создала виртуальную исследовательскую среду, чтобы предоставить публичный доступ к тестированию безопасности своей системы Private Cloud Compute, и опубликовала исходный код некоторых «ключевых компонентов», чтобы помочь исследователям проанализировать функции конфиденциальности и безопасности в архитектуре.

Компания также стремится улучшить безопасность системы и расширила свою программу багбаунти, включив в нее вознаграждения до $1 млн за уязвимости, которые могут поставить под угрозу «основные гарантии безопасности и конфиденциальности PCC». Это удалённые атаки на данные запроса, которые обеспечивают удалённое выполнение кода с произвольными правами. За демонстрацию того же типа атаки, но из сети с повышенными привилегиями, исследователь может получить вознаграждение в размере $250 тысяч.

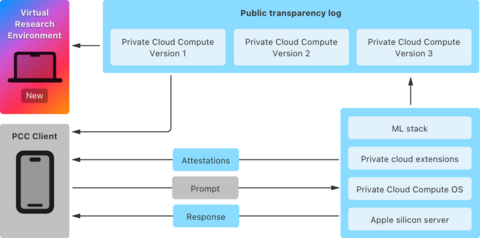

Private Cloud Compute (PCC) — это облачная интеллектуальная система для комплексной обработки данных с пользовательских устройств с помощью искусственного интеллекта таким образом, чтобы не нарушать их конфиденциальность. Это достигается с помощью сквозного шифрования, чтобы гарантировать, что персональные данные с устройств Apple, отправленные в PCC, доступны только пользователю, и даже Apple не может их отслеживать.

Вскоре после того, как Apple анонсировала PCC, компания предоставила ранний доступ избранным исследователям и аудиторам безопасности, чтобы они могли проверить работу системы.

Теперь Apple сообщает, что доступ к PCC открыт для всех. Компания предоставляет руководство по безопасности Private Cloud Compute, в котором объясняется архитектура и технические детали компонентов и то, как они работают. Apple также предоставляет виртуальную исследовательскую среду (VRE), которая локально воспроизводит работу облачной интеллектуальной системы и позволяет тестировать её на безопасность.

«VRE запускает программное обеспечение узла PCC на виртуальной машине с небольшими изменениями. Программное обеспечение пользовательского пространства работает идентично узлу PCC, с процессом загрузки и ядром, адаптированными для виртуализации», — объясняет Apple, делясь документацией о том, как настроить VRE на устройстве. VRE присутствует в macOS Sequia 15.1 Developer Preview, и для неё требуется устройство с Apple Silicon и не менее 16 ГБ унифицированной памяти.

Инструменты, доступные в виртуальной среде, позволяют загружать выпуск PCC в изолированной среде, изменять и отлаживать программное обеспечение PCC для более тщательного изучения и выполнять выводы относительно демонстрационных моделей.

Чтобы облегчить работу исследователям, Apple решила опубликовать исходный код некоторых компонентов PCC, которые реализуют требования безопасности и конфиденциальности:

проект CloudAttestation — отвечает за создание и проверку аттестаций узла PCC;

проект Thimble — включает демон privatecloudcomputed, который работает на устройстве пользователя и использует CloudAttestation для обеспечения проверяемой прозрачности;

splunkloggingd daemon фильтрует журналы, которые могут быть выданы узлом PCC, для защиты от случайного раскрытия данных;

проект srd_tools содержит инструментарий VRE и может использоваться для понимания того, как VRE позволяет запускать код PCC.

Источник: habr.com