Исследователь безопасности SafeBreach Алон Левиев на Black Hat 2024 сообщил, что две уязвимости нулевого дня могут использоваться в атаках «на понижение версии» и для отмены исправлений полностью обновлённых систем Windows 10, 11 и Server. Это позволяет хакерам эксплуатировать старые уязвимости.

Microsoft выпустила рекомендации по двум неисправленным уязвимостям нулевого дня (CVE-2024-38202 и CVE-2024-21302) в координации с Black Hat Talk, предоставив рекомендации по смягчению последствий до тех пор, пока не выйдет исправление.

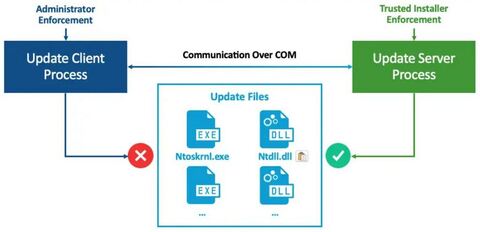

Левиев обнаружил, что процесс обновления Windows может быть скомпрометирован для понижения версии критических компонентов ОС, включая динамические библиотеки (DLL) и ядро NT. При проверке с помощью Центра обновления Windows система выглядит как обновлённая, а средства восстановления и сканирования не могут обнаружить никаких проблем.

Используя уязвимости нулевого дня, хакер может понизить уровень защищённого ядра Credential Guard и процесса изолированного режима пользователя, а также гипервизора Hyper-V, чтобы применить прошлые уязвимости повышения привилегий.

«Я обнаружил несколько способов отключить безопасность на основе виртуализации Windows (VBS), включая такие функции, как Credential Guard и целостность защищённого кода гипервизора (HVCI), даже при использовании блокировок UEFI. Насколько мне известно, это первый случай обхода блокировок UEFI VBS без физического доступа», — рассказал Левиев.

Исследователю удалось сделать полностью пропатченную машину Windows уязвимой для тысяч прошлых багов.

Как сказал Левиев, атаку с понижением версии нельзя заблокировать с помощью решений обнаружения и реагирования конечных точек (EDR).

Исследователь рассказал об атаке «Windows Downdate» через шесть месяцев после того, как уведомил об уязвимостях Microsoft. Компания заявила, что всё ещё работает над исправлением уязвимостей Windows Update Stack Elevation of Privilege (CVE-2024-38202) и Windows Secure Kernel Mode Elevation of Privilege (CVE-2024-21302), которые использовал Левиев для повышения привилегий, создания вредоносных обновлений и повторного внедрения уязвимостей путём замены системных файлов Windows более старыми версиями.

Как поясняет компания, уязвимость повышения привилегий CVE-2024-38202 Windows Backup позволяет злоумышленникам с базовыми правами пользователя «отменять исправления» ранее устранённых ошибок безопасности или обходить функции Virtualization Based Security (VBS). Злоумышленники с правами администратора могут использовать уязвимость повышения привилегий CVE-2024-21302 для замены системных файлов Windows устаревшими и уязвимыми версиями.

Microsoft отмечает, что в настоящее время не знает о попытках эксплуатации этой уязвимости в реальных условиях, и посоветовала ознакомиться с рекомендациями, чтобы снизить риски.

Компания также работает над обновлением, которое отменит устаревшие, неисправленные системные файлы Virtualization Based Security (VBS). Однако потребуется время, чтобы протестировать это обновление из-за большого количества файлов, которые будут затронуты им.

Ранее компания кибербезопасности Check Point выяснила, что мошенники используют ошибку, связанную с Internet Explorer, для установки вредоносного ПО на компьютеры с Windows 10 и 11.

Источник: habr.com