Технология Secure Boot, призванная обеспечить безопасность ПК на программном уровне, оказалась уязвима перед угрозой обхода механизма Secure Boot. Эксперты Binarly REsearch обнаружили, что приватный ключ Platform Key (PK) компании American Megatrends International (AMI), используемый в качестве «мастер-ключа» для Secure Boot, попал в открытый доступ.

Утечка произошла у ODM-производителя, занимающегося разработкой прошивок для ряда вендоров, включая американских производителей корпоративного оборудования. Устройства, использующие скомпрометированный ключ, до сих пор находятся в эксплуатации.

Более того, он применяется и в недавно выпущенных устройствах. Проблема, получившая название PKfail, вскрывает ряд системных недостатков в области безопасности цепочки поставок устройств: Небрежное обращение с криптографическими материалами. Приватные ключи обнаруживаются непосредственно в репозиториях кода, а пути к ним прописаны в сценариях сборки.

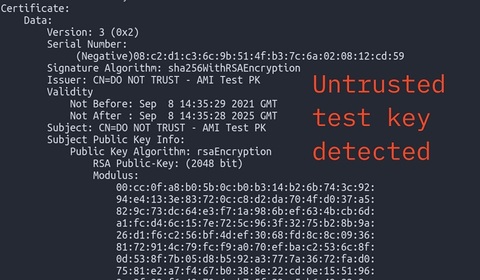

Использование тестовых ключей в производственных устройствах. Обнаружены случаи, когда ключи, не предназначенные для использования в готовых продуктах, попадают в прошивки устройств. Отсутствие ротации ключей. В некоторых случаях одни и те же ключи используются для различных линеек продуктов (например, для клиентских и серверных устройств), а также различными производителями оборудования.

Стоит отметить, что это уже не первый случай утечки ключей, связанных с Secure Boot. В 2023 году была обнаружена аналогичная проблема с ключами Intel Boot Guard.

Так стало известно, что более 800 моделей материнских плат от Acer, Dell, Fujitsu, Gigabyte, HP, Intel, Lenovo и Supermicro оказались уязвимы перед обходом механизма Secure Boot. Несмотря на то, что в описании ключа содержалось предупреждение о его непригодности для использования в готовых продуктах, многие производители проигнорировали его. В результате в прошивках оказался типовой ключ, одинаковый для всех партнёров и клиентов AMI.

По данным исследователей Binarly, проблеме подвержены более 10% проверенных прошивок. Самые старые из них датированы 2012 годом, а самые новые — июнем 2024 года. Для проверки устройств на уязвимость PKfail компания Binarly разработала бесплатный сканер, доступный на сайте PK.fail. Инструмент основан на технологии Binary Intelligence и отличается крайне низким уровнем ложных срабатываний.

Компания Binarly уже уведомила своих клиентов и партнеров об угрозе и помогает им в выявлении и защите уязвимых устройств. Кроме того, эксперты Binarly активно сотрудничают с командой CERT/CC для устранения уязвимости PKfail в масштабах всей отрасли.

Источник: overclockers.ru