Реймонд Чен из Microsoft рассказал, что путь к службам без кавычек — это новый рубеж в отчётах об уязвимостях безопасности для script kiddie.

Он сослался на коллегу Аарон Маргосис, который писал, что большинство выводов «неуказанных путей обслуживания» являются «паникёрскими». Однако служба продолжает получать отчёты об уязвимостях, которые могут выглядеть так: «We have identified an unquoted service path: The XYZ service has a listed service path of C:Program FilesWindows XyzXyzSvc.exe with no quotation marks to protect the spaces».

Нужно скопировать эту программу в C:Program.exe или C:Program FilesWindows.exe, использовать «Службы», чтобы остановить работу XYZ, а затем перезапустить её. Тогда будет запущена программа проверки концепции.

В случае с неуказанным путём для создания файлов в C: или C:Program Files уже требуются права администратора, поэтому подобная атака предполагает, что злоумышленник получил соответствующий доступ. Тем не менее, когда служба поддержки определила, что эксплойт невозможно реализовать на практике, автор отчёта пригрозил, что расскажет о нём в своём блоге.

В отчёте он, однако, признаёт, что система, настроенная по умолчанию, неуязвима, но отмечает, что системный администратор может неправильно настроить её и предоставить доступ к конфиденциальным каталогам.

Чен говорит, что автор в итоге так и не опубликовал отчёт, но подобное происходит не всегда. Вместо этого он поделился скриншотами, которые представляют собой сильно отредактированные снимки неизвестного программного обеспечения для сканирования уязвимостей. Они никак не помогают идентифицировать уязвимую службу.

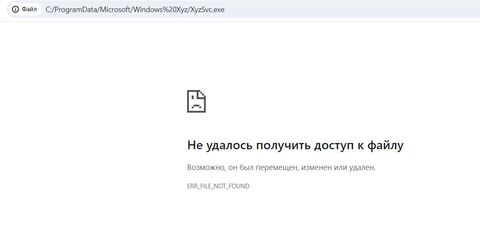

В результате поисков поддержка смогла получить путь к ней, и он имел вид C:ProgramDataMicrosoftWindows XyzXyzSvc.exe, который нельзя использовать, поскольку для него требуются права администратора.

Чен привёл ещё один пример предполагаемой уязвимости пути службы без кавычек. Он обнаружил его в нескольких системах после запуска сканирования безопасности Contoso: C:Windowssystem32svchost.exe -k xyz.

В этом случае автор отчёта запустил коммерческий инструмент сканирования с бесплатной пробной версией, и получил результат, что этот путь к службе не указан.

По словам Чена, хотя верно то, что путь не заключён в кавычки, однако в этом случае они и не нужны, поскольку в пути нет пробелов. Дополнительные -k xyz являются аргументами командной строки программы, а не частью пути с пробелами. Другими словами, эта служба не пытается запустить программу svchost.exe -k xyz.exe в каталоге C:Windowssystem32. Её цель состоит в том, чтобы запустить программу C:Windowssystem32svchost.exe.

Чен отмечает, что некоторые авторы отчётов пытаются дополнить их фрагментами других сообщений об уязвимостях, которые они нашли в Интернете: «Этот путь без кавычек может привести к тому, что система получит доступ к ресурсам по родительскому пути. Злоумышленник может поместить исполняемый файл по пути сервиса. При запуске или перезапуске службы вместо предполагаемой службы запускается вредоносный файл».

По словам Чена, непонятно, что здесь означает «поместить исполняемый файл в путь сервиса». Если имеется в виду вставка исполняемого файла в тот же каталог, что и сервис, то это не сработает, а система всё равно запустит нужный файл. Если же поместить файл в каталог, указанный в переменной среды PATH службы, то это тоже не сработает, поскольку служба зарегистрирована с полным путём.

Разработчик говорит, что минимум в двух случаях отчёты поступали от одного и того же человека, так как совпадали стили текста, а на видео присутствовали одинаковые обои и значки на рабочем столе.

Источник: habr.com