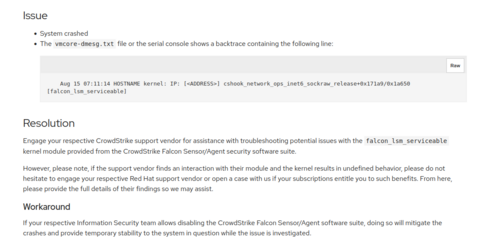

В июне 2024 года техподдержка Red Hat предупреждала разработчиков и корпоративных клиентов о проблеме, вызывающей критический сбой (Kernel Panic) в версии Red Hat Enterprise Linux 9.4 после установки обновления, которое является частью механизмов поведенческой защиты, используемой для сенсоров Falcon ПО CrowdStrike.

В Red Hat в случае возникновения проблем из-за обновления CrowdStrike посоветовали системным администраторам «обратиться за помощью в устранении потенциальных проблем с модулем ядра falcon_lsm_serviceable, входящим в комплект программного обеспечения безопасности CrowdStrike Falcon Sensor/Agent» к производителю этого решения.

Также в Red Hat пояснили, что «отключение программного пакета CrowdStrike Falcon Sensor/Agent в этом случае уменьшит появление сбоев и обеспечит временную стабильность рассматриваемой системы, пока проблема не будет исследована и решена производителем защитного ПО».

В издании The Register запросили у CrowdStrike комментарий по этой проблеме, но в компании не ответили.

Ранее стало известно, что обновление ПО CrowdStrike сломало серверные сборки на Debian и Rocky Linux в апреле и мае этого года. Но этого особо никто не заметил, кроме нескольких клиентов. ИБ-разработчики неделями тянули с закрытием тикетов и писали отписки клиентам, долго выпускав нужный патч. Пользователи тогда заметили, что уровень тестирования и техподдержки в CrowdStrike оставляет желать лучшего. Хотя защитные сервисы этого разработчика используют 29 тыс. крупных компаний в мире, включая 500 из списка Fortune 1000. Оказалось, что большая часть из них предпочитает Windows, а техподдержка CrowdStrike оперативно реагирует только при глобальной проблеме.

В апреле обновление CrowdStrike привело к одновременному сбою всех серверов Debian Linux в гражданской технической лаборатории. Из-за инцидента IT-системы отказались загружаться без оперативных действий системных администраторов. Обновление CrowdStrike оказалось несовместимым с последней стабильной версией Debian, несмотря на то, что предположительно разработчиками поддерживалась конкретная конфигурация Linux. ИТ-команда лаборатории обнаружила, что удаление кода ПО CrowdStrike позволяет серверам на Linux загружаться штатно, и сообщила об инциденте ИБ-разработчикам.

Член команды инженеров лаборатории, участвовавший в приведении серверов в порядок после инцидента, выразил недовольство задержками с ответами техподдержки CrowdStrike. ИБ-разработчикам потребовались недели, чтобы провести анализ первопричин после того, как они признали свои ошибки. Анализ показал, что конфигурация Debian Linux не была включена в их тестовую матрицу.

«Модель Crowdstrike выглядит так: мы устанавливаем программное обеспечение на ваши машины в любое время, когда захотим, независимо от того, срочно оно или нет, без его тестирования», — заявил инженер из лаборатории с отключенными серверами Debian Linux .

В мае пользователи CrowdStrike также сообщали о подобных проблемах после обновления до RockyLinux 9.4, когда их серверы зависали из-за ошибки ядра. Служба поддержки Crowdstrike признала наличие проблемы, подчеркнув неадекватное тестирование и недостаточное внимание к проблемам совместимости в различных операционных системах.

Только после глобального сбоя, который затронул более 8,5 млн ПК на Windows по всему миру в CrowdStrike заявили, что предпримут шаги, чтобы предотвратить повторение подобного инцидента.

С 18 июля системные администраторы, сетевые специалисты и инженеры тысяч компаний в оперативном режиме по всему миру третьи сутки вручную продолжают исправлять BSOD в парках ПК на Windows из-за глобального сбоя, вызванного ошибкой в обновлении ПО CrowdStrike. Логическая ошибка системы защиты от кибератак Falcon Sensor производства американской компании в сфере информационной безопасности CrowdStrike затронула IT-инфраструктуру многих банков, госструктур, аэропортов, предприятий из различных отраслей по всему миру.

Глава ИБ-компании CrowdStrike Джордж Куртц (бывший технический директор McAfee и автор книги Hacking Expeded) заявил, что в компании понимают серьёзность ситуации и глубоко сожалеют о неудобствах и сбоях в IT-инфраструктуре клиентов. Курц подтвердил, что в глобальном сбое IT-систем в мире виноваты его разработчики. По его словам, хосты Mac и Linux не затронуты, а дефект в коде был в одном обновлении контента для хостов Windows. В компании признали, что совершили ошибку в коде в файле обновления C-00000291-*.sys, которое в итоге ушло тысячам клиентов по всему миру на миллионы ПК.

Разработчик Патрик Уордл пояснил, что в обновлении файлов «C-00000291-…32.sys» для работы CSAgent.sys была допущена ошибка: mov r9d, [r8] (R8: unmapped address). Взятый из массива указателей (хранящихся в RAX), индекс RDX (0x14 * 0x8) содержал недопустимый адрес памяти (invalid memory address). В итоге это обновление «вызвало логическую ошибку, которая привела к сбою ОС через CSAgent.sys».

Источник: habr.com