Cloudflare выпустила регулярный отчёт о трафике, который её система доставки контента обработала с 1 апреля 2023 года по 31 марта 2024 года. Компания отметила, что за этот период доля вредоносного или мусорного HTTP-трафика увеличилась с 6% до 6,8%, а в пиковые дни его объём достигал 12%.

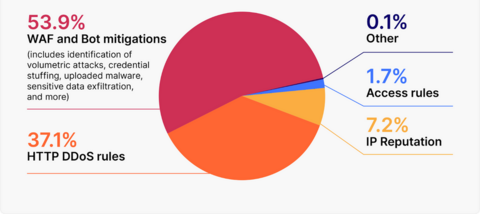

53,9% такого трафика приходится на вредоносную деятельность, попытки атак и активность ботов, 37,1% — на DDoS-атаки, а 7.2% — на запросы с IP-адресов из чёрных списков.

Эксперты отметили рост атак, нацеленных на эксплуатацию неисправленных уязвимостей. Они порекомендовали администраторам вовремя устанавливать обновления с устранением критических уязвимостей. При этом отмечается и рост скорости подобных атак: например, хакеры обратили внимание на продукт JetBrains TeamCity спустя всего 22 минуты после появления в открытом доступе прототипа эксплойта для неисправленной уязвимости CVE-2024-27198 с доступом без аутентификации.

Самыми активными за этот период стали попытки эксплуатации уязвимостей в Apache Struts (CVE-2023-50164), Apache Spark (CVE-2022-33891), Adobe Coldfusion (CVE-2023-29298, CVE-2023-38203, CVE-2023-26360) и MobileIron (CVE-2023-35082).

31,2% трафика связано с активностью ботов, но лишь 7% запросов от ботов генерируются известными легитимными сервисами, такими как поисковые системы. Все остальные отнесены к категории неизвестных ботов, которые потенциально могут совершать вредоносные действия.

Кроме того, растёт трафик, связанный с обращением к Web API, отдающим ответы в форматах JSON или XML. Его доля достигла 60% от всего динамически генерируемого трафика. При этом треть от запросов к API связаны с обращением к теневым API-обработчикам. Они не защищаются должным образом.

Корпоративные клиенты Cloudflare, в среднем, используют в своих веб-сервисах 47 сторонних скриптов. Наиболее популярными их провайдерами выступают Google (Tag Manager, Analytics, Ads, Translate, reCAPTCHA, YouTube), Meta* (Facebook** Pixel, Instagram**), Cloudflare (Web Analytics), jsDelivr, New Relic, Appcues, Microsoft (Clarity, Bing, LinkedIn), jQuery, WordPress (Web Analytics, плагины), Pinterest, UNPKG, TikTok и Hotjar.

При работе корпоративных веб-приложений осуществляется подключение, в среднем, почти к 50 внешним сервисам. Как правило, используемые сторонние скрипты передают данные на внешние хосты, например, Google Analytics отправляет статистику на серверы Google. Самые популярные внешние сервисы, к которым осуществляется подключение: Google (Analytics, Ads), Microsoft (Clarity, Bing, LinkedIn), Meta* (Facebook** Pixel), Hotjar, Kaspersky, Sentry, Criteo, tawk.to, OneTrust, New Relic и PayPal.

Ранее исследователи из Бостонского университета, Cloudflare, BastionZero, Microsoft, Centrum Wiskunde&Informatica и Калифорнийского университета в Сан-Диего обнаружили уязвимость CVE-2024-3596 в популярном протоколе RADIUS, которая позволяет опытному злоумышленнику реализовать эксплойты для аутентификации любого пользователя в локальной сети. Эта техника атаки получила название Blast-RADIUS.

Meta Platforms*, а также принадлежащие ей социальные сети Facebook** и Instagram*** — признана экстремистской организацией, её деятельность в России запрещена** — запрещены в России

Источник: habr.com