Специалисты Positive Technologies обнаружили у одного из клиентов ранее неизвестный кейлоггер, встраивамый в главную страницу Microsoft Exchange Server. Этот кейлоггер собирал вводимые данные учётных записей в файле, доступном по специальному пути из интернета. Эксперты провели анализ и обнаружили 30 жертв этого вируса, большая часть из которых относятся к правительственным структурам разных стран. По полученным данным, самая ранняя компрометация была осуществлена в 2021 году. Однако из‑за отсутствия дополнительных данных ИБ‑специалисты не смогли атрибутировать эти атаки, но большинство жертв относятся к африканскому и ближневосточному регионам.

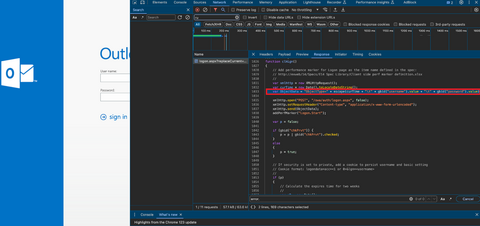

Код главной страницы скомпрометированного сервера Exchange

Для того чтобы встроить стилер, хакеры эксплуатировали известные уязвимости серверов Exchange под названием ProxyShell. После этого злоумышленники добавляли код кейлоггера на главную страницу. Код хакеры встраивали в функцию clkLgn. Также в файл logon.aspx хакеры добавили код, обрабатывающий результаты работы стилера и перенаправляющий введённые данные учётных записей в специальный файл, доступ к которому открыт извне. В результате выполнения кода злоумышленникам были доступны введённые пользователями данные учётных записей.

Код, встаиваемый в главную страницу Exchange Server, в функцию clkLgn()Код скомпрометированного файла logon.aspxФайл с украденными данными учётных записей

Кроме правительственных структур различных стран, среди жертв были банки, IT‑компании, учебные учреждения из различных стран, включая Россию, ОАЭ, Кувейт, Оман, Нигер, Нигерию, Эфиопию, Маврикию, Иорданию, Ливан. Все жертвы были уведомлены о компрометации.

Источник: habr.com