Okta предупредила клиентов о «беспрецедентном» всплеске атак с подстановкой учётных данных, нацеленных на решения компании по управлению идентификацией и доступом. В результате атак были взломаны некоторые аккаунты клиентов.

Злоумышленники используют подтасовку данных для компрометации учётных записей пользователей, автоматически перебирая списки имён пользователей и паролей, которые обычно приобретаются у киберпреступников.

Okta отмечает, что атаки, похоже, исходят из той же инфраструктуры, которая использовалась в атаках методом перебора паролей. О ней ранее сообщала Cisco Talos. Во всех атаках запросы поступали через сеть Tor и различные резидентные прокси (например, NSOCKS, Luminati и DataImpulse).

Okta сообщает, что наблюдаемые атаки были особенно успешными против организаций, работающих на Okta Classic Engine с ThreatInsight, настроенным в режиме «только аудит», а не в режиме «Log and Enforce».

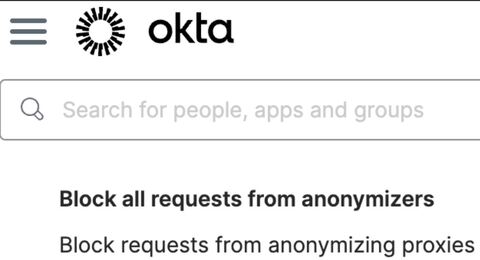

Организации, которые не запрещают доступ анонимизирующим прокси-серверам, также отмечают более высокий уровень успешных атак.

Компания предлагает набор действий, способных блокировать эти атаки на границе сети:

включить ThreatInsight в режиме журнала и принудительного применения, чтобы заблаговременно блокировать IP-адреса, замешанные в подстановке учётных данных ещё до попыток пройти аутентификацию;

запретить доступ анонимизирующим прокси-серверам для превентивной блокировки запросов, поступающих через теневые службы анонимизации. При этом Okta Identity Engine предлагает более надёжные функции безопасности, включая проверку CAPTCHA входов в систему и варианты аутентификации без пароля, такие как Okta FastPass;

внедрить динамические зоны, которые позволяют организациям блокировать или разрешать определённые IP-адреса и управлять доступом на основе геолокации и других критериев.

Okta также предоставляет список более общих рекомендаций, которые позволят снизить риск захвата учётных записей. К ним относятся аутентификация без пароля, обеспечение многофакторной аутентификации, использование надёжных паролей, отказ в запросах за пределами офисов компании, блокировка IP-адресов с плохой репутацией, мониторинг аномальных входов в систему и реагирование на них.

Ранее Cisco предупредила о крупномасштабной кампании по подбору учётных данных, нацеленной на сервисы VPN и SSH на устройствах Cisco, CheckPoint, Fortinet, SonicWall и Ubiquiti по всему миру. Получив доступ к этим данным, злоумышленники могут использовать их для захвата устройства или получения доступа к внутренней сети.

Источник: habr.com