Ранее сообщалось, что злоумышленники злоупотребляют недостатком GitHub для распространения вредоносного ПО с использованием URL-адресов, связанных с репозиториями Microsoft. Теперь выяснилось, что GitLab также подвержен этой проблеме и злоупотреблениям.

bleepingcomputer.com

В BleepingComputer выяснили, что URL-адреса, которые использовались в атаке, на самом деле отсутствовали в репозитории исходного кода Microsoft:

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip,

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip.

Скорее всего, они присутствовали в CDN GitHub и, вероятно, были загружены злоумышленником, который злоупотребил функцией комментариев. Она позволяет прикреплять ссылки, используя уникальный URL-адрес в следующем формате: «https: //www.github.com/{project_user}/{repo_name}/files/{file_id}/{file_name}». Файлы видео и изображений будут храниться по пути /assets/. Вместо создания URL-адреса после публикации комментария GitHub автоматически генерирует ссылку для скачивания, которая остаётся активной, даже если комментарий никогда не публиковался.

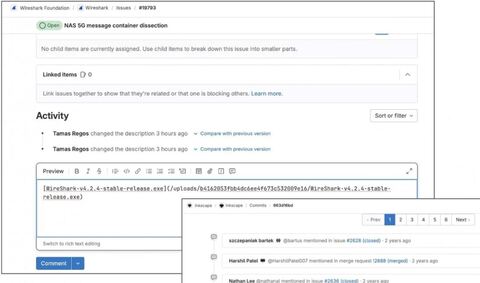

Теперь журналисты проверили работу аналогичной функции в GitLab. Они смогли загружать файлы, которые попадали в CDN GitLab, но выглядели так, как будто они существовали в репозиториях популярных проектов с открытым исходным кодом, таких как Inkscape и Wireshark:

https://gitlab[.]com/inkscape/inkscape/uploads/edfdbc997689255568a7c81db3f3dc51/InkScape-2024-Latest.exe,

https://gitlab[.]com/wireshark/wireshark/uploads/b4162053fbb4dc6ee4f673c532009e16/WireShark-v4.2.4-stable-release.exe.

В редакции в качестве файла использовали обычное изображение JPG, переименованное в .exe.

Формат файлов, загружаемых в GitLab CDN, следующий:

https://gitlab.com/{project_group_namr}/{repo_name}/uploads/{file_id}/{file_name}.

File_id выглядит как хэш MD4 или MD5, а не как более простой числовой идентификатор. Как и в случае с GitHub, сгенерированные ссылки на файлы GitLab остаются активными, даже если комментарий никогда не был опубликован или был удалён.

В GitLab также нет никаких настроек, которые позволили бы владельцу репозитория управлять файлами из комментариев к проектам.

Источник: habr.com