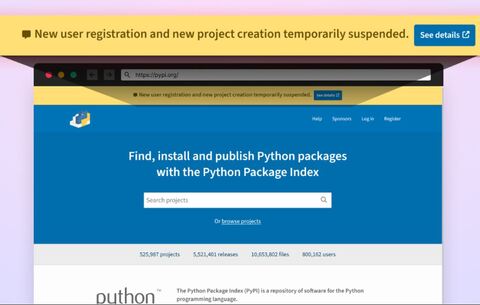

Репозиторий Python-пакетов (PyPI) временно приостановил регистрацию пользователей и создание новых проектов. Такие меры приняли для борьбы с продолжающейся кампанией распространения вредоносного ПО.

В отчёте Checkmarx сообщается, что накануне злоумышленники начали загружать в PyPI 365 пакеты с именами, имитирующими легальные проекты.

Они содержат вредоносный код в файле setup.py, который запускается при установке и пытается получить дополнительную полезную нагрузку с удалённого сервера.

Чтобы избежать обнаружения, вредоносный код шифруется с помощью модуля Fernet, а URL-адрес удалённого ресурса создаётся динамически при необходимости.

Конечная полезная нагрузка представляет собой программу для кражи информации, нацеленную на данные в веб-браузерах, в том числе пароли для входа, файлы cookie и расширения криптовалют.

Однако, согласно отчёту Check Point, список вредоносных пакетов превышает 500, а их развёртывание происходило в два этапа. Исследователи говорят, что каждый пакет принадлежал уникальной учётной записи сопровождающего.

«Это указывает на использование автоматизации при организации атаки», — объясняет Check Point.

Исследователи говорят, что все записи имели одинаковый номер версии, содержали один и тот же вредоносный код, а имена, по-видимому, были сгенерированы в результате процесса рандомизации.

Ранее в PyPI уже приостанавливали регистрацию пользователей в мае 2023 года.

В январе 2024 года PyPI перешёл на обязательную двухфакторную аутентификацию (2FA) для всех пользователей проекта.

На днях сообщалось, что сообщество ботов Top.gg в Discord подверглось атаке цепочки поставок, целью которой было заражение вредоносным ПО. Злоумышленники использовали несколько тактик, методов и процедур, включая захват учётных записей GitHub, распространение вредоносных пакетов Python, использование поддельной инфраструктуры Python и социальную инженерию.

Источник: habr.com