Хакеры использовали уязвимость в популярной платформе искусственного интеллекта с открытым исходным кодом Anyscale Ray, чтобы провести серию атак ShadowRay. В ходе них злоумышленники взломали сотни кластеров и украли конфиденциальные данные тысяч компаний.

Об атаках сообщила компания по обеспечению безопасности приложений Oligo. По данным аналитиков, они проводятся как минимум с 5 сентября 2023 года и ориентированы на компании сфер образования, биофармацевтики, криптовалют и других секторов.

Платформу Ray разработала компания Anyscale. Она используется для масштабирования приложений ИИ и Python в кластере для распределённых вычислительных нагрузок. Платформой пользуются Amazon, Spotify, LinkedIn, Instacart, Netflix, Uber и даже OpenAI, которая применяет её для обучения ChatGPT.

В ноябре 2023 года Anyscale обнаружила пять уязвимостей Ray, но исправила четыре из них, отмеченные как CVE-2023-6019, CVE-2023-6020, CVE-2023-6021 и CVE-2023-48023.

Однако пятая ошибка удалённого выполнения кода, отслеживаемая как CVE-2023-48022, не была исправлена, поскольку, по мнению разработчиков, отсутствие аутентификации было давним проектным решением. В частности, Anyscale заявила, что уязвимость можно использовать только в развёртываниях, нарушающих рекомендации проектной документации по ограничению использования Ray в строго контролируемых средах. Более того, компания считает, что эти недостатки не являются уязвимостями, а выглядят как ошибки, поскольку платформа предназначена для выполнения кода в распределённой среде.

Между тем хакеры использовали VE-2023-48022 в незащищённых средах.

«Многие команды разработчиков (и большинство инструментов статического сканирования) не осознают, что эта уязвимость должна их беспокоить. Некоторые из них, возможно, пропустили этот раздел документации Ray, а некоторые даже не знают об этой функции», — говорится в отчёте Oligo.

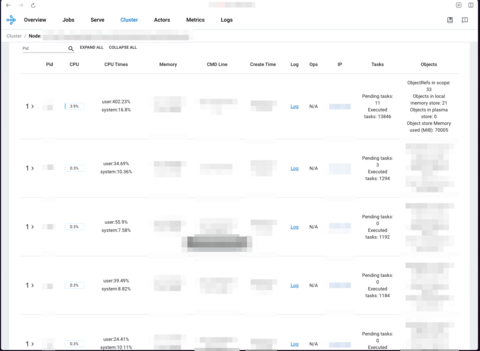

В итоге сотни общедоступных серверов Ray были скомпрометированы с помощью CVE-2023-48022, что позволило злоумышленникам получить доступ к конфиденциальной информации, включая модели искусственного интеллекта, переменные среды, учётные данные производственной базы данных и токены доступа к облачной среде. В некоторых случаях злоумышленники использовали доступ к мощным видеокартам для машинного обучения, чтобы майнить на них криптовалюту (Monero).

В других эпизодах они внедряли обратные оболочки для обеспечения устойчивости во взломанных средах, выполняя произвольный код через псевдотерминалы Python. Исследователи проверили полезные данные в кодировке Base64 и выявили попытки повысить привилегии на взломанных машинах с использованием сценариев с открытым исходным кодом, которые не обнаруживаются ни одним антивирусным механизмом на VirusTotal.

Аналитики предупредили компании, которые были взломаны с помощью ошибки Ray, и оказали им помощь в исправлении ситуации. Они посоветовали для обеспечения безопасности развёртываний работать в защищённой среде, применяя правила брандмауэра, добавляя авторизацию к порту Ray Dashboard и постоянно отслеживая аномалии, избегать использования настроек по умолчанию, таких как привязка к 0.0.0.0, и использовать инструменты, повышающие безопасность кластеров.

Ранее специалисты из компании Trail of Bits рассказали об атаке, позволяющей через уязвимость некоторых графических процессоров украсть локально конфиденциальную информацию от ИИ и других приложений. Исследования показали, что атаке могу быть подвержены графические процессоры Apple, AMD, Qualcomm и некоторые решения Imagination Technologies, а вот GPU от компаний Arm, Intel и Nvidia — нет.

Источник: habr.com