Сообщество ботов Top.gg Discord, насчитывающее более 170 тысяч участников, подверглось атаке цепочки поставок, целью которой было заражение вредоносным ПО. Этот софт крадёт конфиденциальную информацию.

На протяжении нескольких лет злоумышленник использовал несколько тактик, методов и процедур, включая захват учётных записей GitHub, распространение вредоносных пакетов Python, использование поддельной инфраструктуры Python и социальную инженерию.

Top.gg — популярная платформа поиска и обнаружения серверов Discord, ботов и других социальных инструментов, предназначенных для игр.

Кампанию выявили исследователи Checkmarx, которые отмечают, что её основной целью, скорее всего, была кража данных и их монетизация.

По мнению исследователей, деятельность злоумышленников началась ещё в ноябре 2022 года, когда они впервые загрузили вредоносные пакеты в Python Package Index (PyPI). Они имитировали популярные инструменты с открытым исходным кодом. Последним был загружен пакет под названием «yocolor» в марте этого года. В начале 2024 года злоумышленники установили поддельное зеркало пакета Python в «files[.]pypihosted[.]org», чтобы имитировать пакет «files.pythonhosted.org», где хранятся файлы артефактов пакетов PyPI. Это поддельное зеркало использовалось для размещения вредоносных версий законных пакетов, в том числе «colorama».

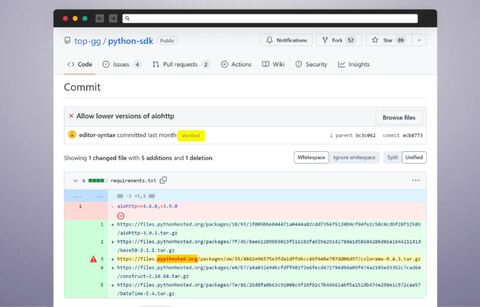

Когда хакеры компрометировали системы или захватывали привилегированные учётные записи GitHub, они модифицировали файлы проекта, чтобы те указывали на зависимости, размещённые на поддельном зеркале.

В Checkmarx привели в пример случай, произошедший в марте, когда злоумышленники взломали учётную запись сопровождающего top.gg «editor-syntax». Они использовали аккаунт для выполнения вредоносных коммитов в репозитории python-sdk.

Выполнение вредоносного кода Python приводит к загрузке с удалённого сервера дроппера, который извлекает полезную нагрузку в зашифрованном виде. Вредонос вносит изменения в реестр Windows.

Он позволяет:

красть данные браузеров Opera, Chrome, Brave, Vivaldi, Yandex и Edge, в том числе файлы cookie, автозаполнения, истории просмотров, закладок, данных кредитной карты и учётных данных для входа;

находить каталоги, связанные с Discord, для расшифровки и кражи токенов, чтобы получить несанкционированный доступ к учётным записям;

красть токены из различных криптовалютных кошельков путём поиска и загрузки файлов в формате ZIP на сервер злоумышленника;

красть данные сеанса Telegram для несанкционированного доступа к аккаунтам;

красть файлы на рабочем столе, в загрузках, документах и последних файлах на основе определённых ключевых слов;

использовать украденные токены сеанса Instagram** для получения данных учётной записи через API соцсети;

перехватывать и сохранять клики, потенциально раскрывая пароли и конфиденциальную информацию.

Вредонос использует анонимную службу обмена файлами (например, GoFile, Anonfiles) и HTTP-запросы с уникальными идентификаторами для отслеживания и загрузки украденных данных на сервер злоумышленника.

Число пользователей, затронутых этой кампанией, неизвестно.

Meta Platforms*, а также принадлежащие ей социальные сети Facebook** и Instagram**:* — признана экстремистской организацией, её деятельность в России запрещена;** — запрещены в России.

Источник: habr.com