GitHub по умолчанию активирует защиту от принудительной отправки push-уведомлений для всех общедоступных репозиториев при отправке нового кода, чтобы предотвратить случайное раскрытие данных, в том числе токенов доступа и ключей API.

Впервые платформа представила эту функцию в апреле 2022 года. Она стала общедоступной для всех публичных репозиториев в мае 2023 года. В декабре Canva и GitHub начали сотрудничать в рамках проекта по сканированию секретных токенов компании в публичных репозиториях.

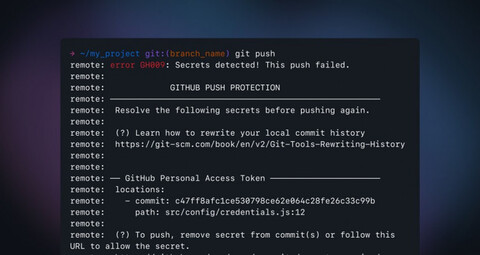

Функция сканирует секретные данные до операции «git push» и блокирует отправку уведомлений при обнаружении таких данных. Это помогает предотвратить утечки путём обнаружения более 200 типов токенов и более 180 шаблонов (ключи API, закрытые ключи, секретные ключи, токены аутентификации, токены доступа, сертификаты управления, учётные данные и т. д.).

«На этой неделе мы начали развёртывание защиты от push-уведомлений для всех пользователей. Это означает, что при обнаружении поддерживаемого секрета при любом отправке в общедоступный репозиторий у вас будет возможность удалить его из ваших коммитов или же обойти блокировку», — отмечают Эрик Тули и Кортни Классенс из GitHub.

На полное развёртывание функции потребуется от одной до двух недель.

У пользователей GitHub по-прежнему будет возможность отключить защиту от push-уведомлений в настройках безопасности. Организации, подписанные на план GitHub Enterprise, в качестве альтернативы могут использовать GitHub Advanced Security.

Платформа сообщает, что за первые восемь недель 2024 года обнаружила более 1 млн утечек конфиденциальных данных в общедоступных репозиториях. В январе она самостоятельно заменила ключи корпоративных пользователей, потенциально подверженные критической уязвимости, которую исправили ещё в декабре. Уязвимость могла позволить злоумышленникам получить доступ к учётным данным в производственных контейнерах через переменные среды.

Источник: habr.com