Профильные эксперты из Macworld смогли повторить ситуацию с возможностью отслеживанием хешей номера телефона и адреса электронной почты, которые передаются через опцию AirDrop на iPhone другим пользователям даже в новых версиях iOS.

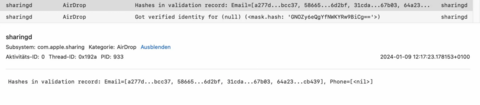

Для этого нужно запустить консоль на Mac и передать на ПК с помощью AirDrop файл с iPhone. В этом случае активируется процесс sharingd, который содержит специальный подпроцесс AirDrop. Также во время передачи файла активны несколько других подпроцессов. В логах одного из подпроцессов эксперты нашли даже имя iPhone, с которого были отправлены файлы по AirDrop.

Выяснилось, что подпроцесс AirDrop хранит в виде хеша отдельно номера телефона и адрес электронной почты учётной записи владельца iPhone, который использовался для отправки файлов.

Оказалось, что об этой уязвимости (небезопасно хранить номера и почту отправителей AirDrop в виде хешей) специалисты по информационной безопасности предупреждали Apple с 2019 года. Исследователь Александр Генрих из Технического университета Дармштадта несколько раз сообщал об этой проблеме Apple, включая отчёты в 2021 году, когда разрабатывалась iOS 16. В Apple ответили ему отписками, компания не предприняла никаких действий по закрытию этой уязвимости.

Ранее СМИ сообщили, что исследователи Пекинского института взломали протокол передачи AirDrop и научились отслеживать номера телефонов и электронные адреса отправителей. Эксперты считают, что в этом случае как раз и используется анализ и расшифровка хешей с iPhone отправителей, например, исследователи в Китае смогли найти способ получить зашифрованные данные из хешей.

Источник: habr.com